架构设计

和朋友交流的一些开放性设计问题的记录,因为是开放性问题,所以肯定是没有唯一答案的,这里只是记录我们讨论时认为比较好的回答。

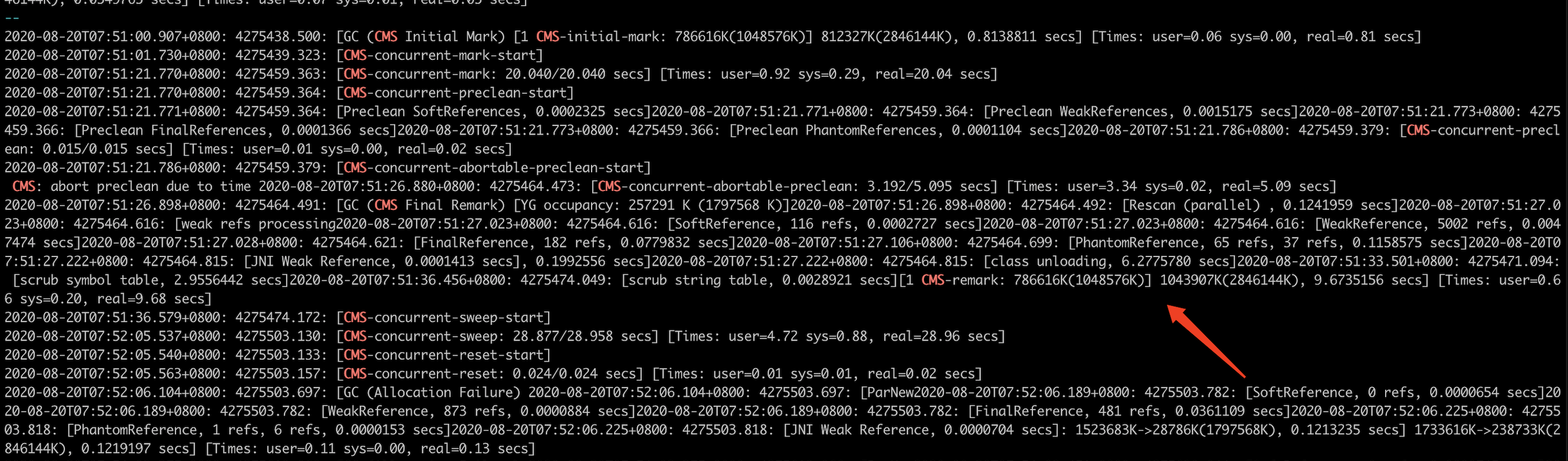

在pinpoint上观察到一些服务器频繁发生长时间FULL GC,直接影响业务执行效率。

观察gc日志发现,老年代几乎已经耗尽,也没有发生Promotion Failed、Concurrent Mode Failure,最有可能的情况是年轻代正常晋升时发现老年代的空间已经达到了-XX:CMSInitiatingOccupancyFraction,所以触发老年代回收以释放更多空间。

为此,可以采用的解决方式几乎只有2个:

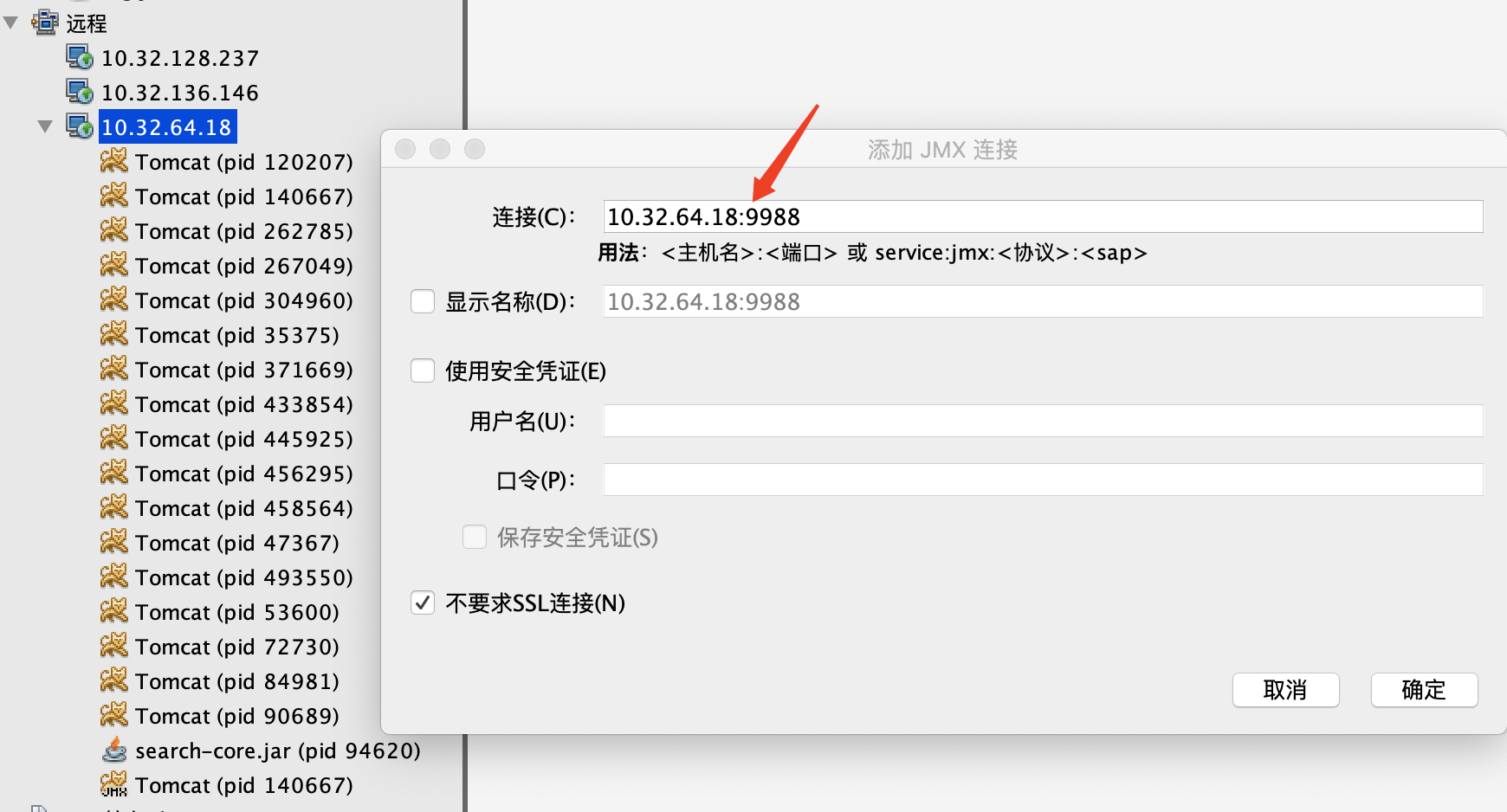

1、配置jmx启动参数,表示允许远程连接

1 | -Dcom.sun.management.jmxremote |

2、使用VisualVM连接

直连有两个缺点:

1、导出位置-XX:HeapDumpPath=$CATALINA_BASE/logs/

2、FULL GC前DUMP-XX:+HeapDumpBeforeFullGC

3、FULL GC后DUMP-XX:+HeapDumpAfterFullGC

4、OOM-XX:+HeapDumpOnOutOfMemoryError

配完这个参数后,FULL GC后内存仍不足才会DUMP,单纯System.gc或FULL GC不会引起DUMP。

到服务器上找到JVM进程PID后执行jmap:

1 | jmap -dump:format=b,file=<文件名> [pid] |

下载到本地,因为线上服务器没有开启下载端口,因此下载文件必须要中转一下,先上传到一台暴露到公网的服务器,再从该服务器上下载,如果没有这样的服务器也可以用github代替。

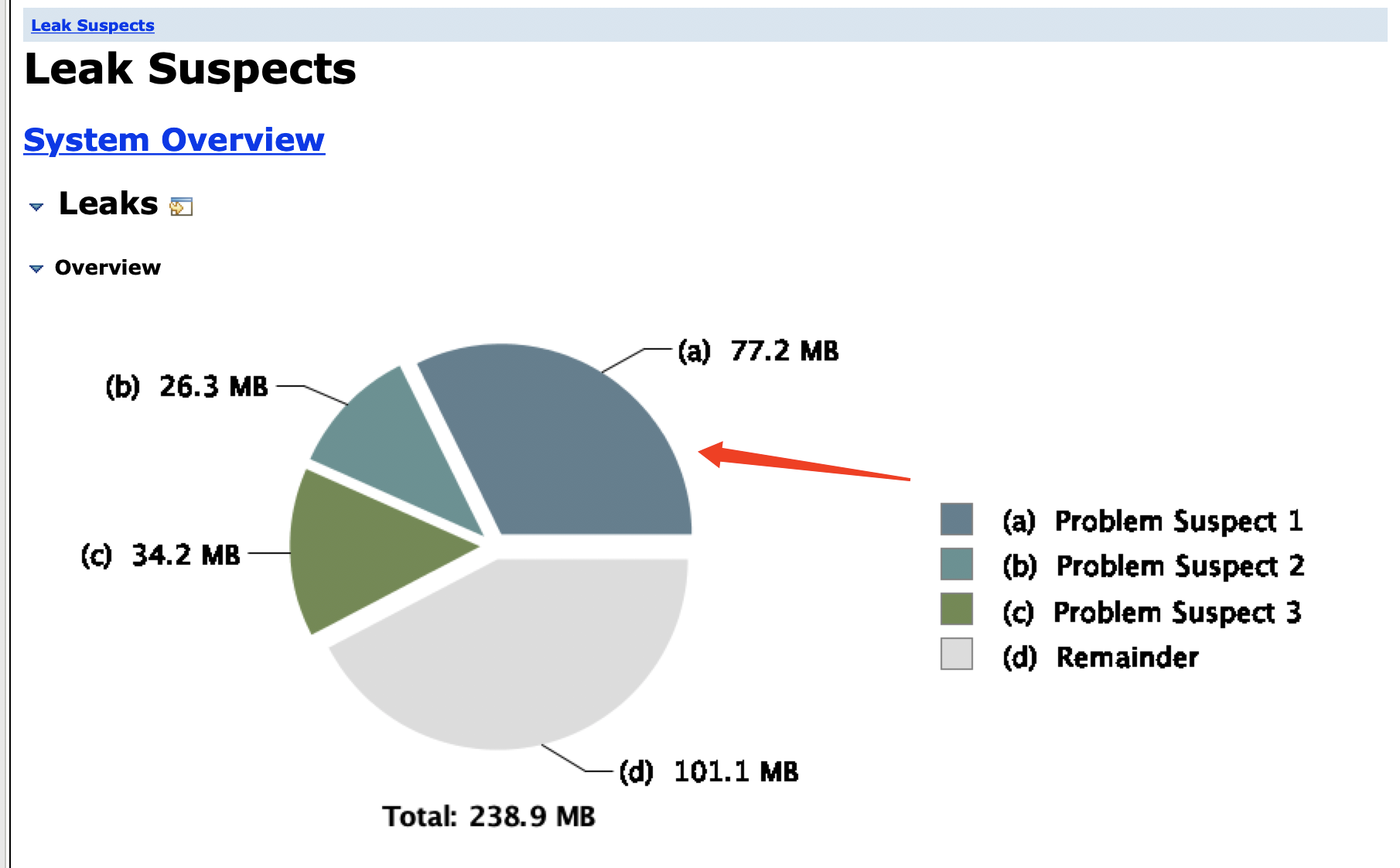

在本地使用eclipse MAT分析。

手动导出内存dump文件:

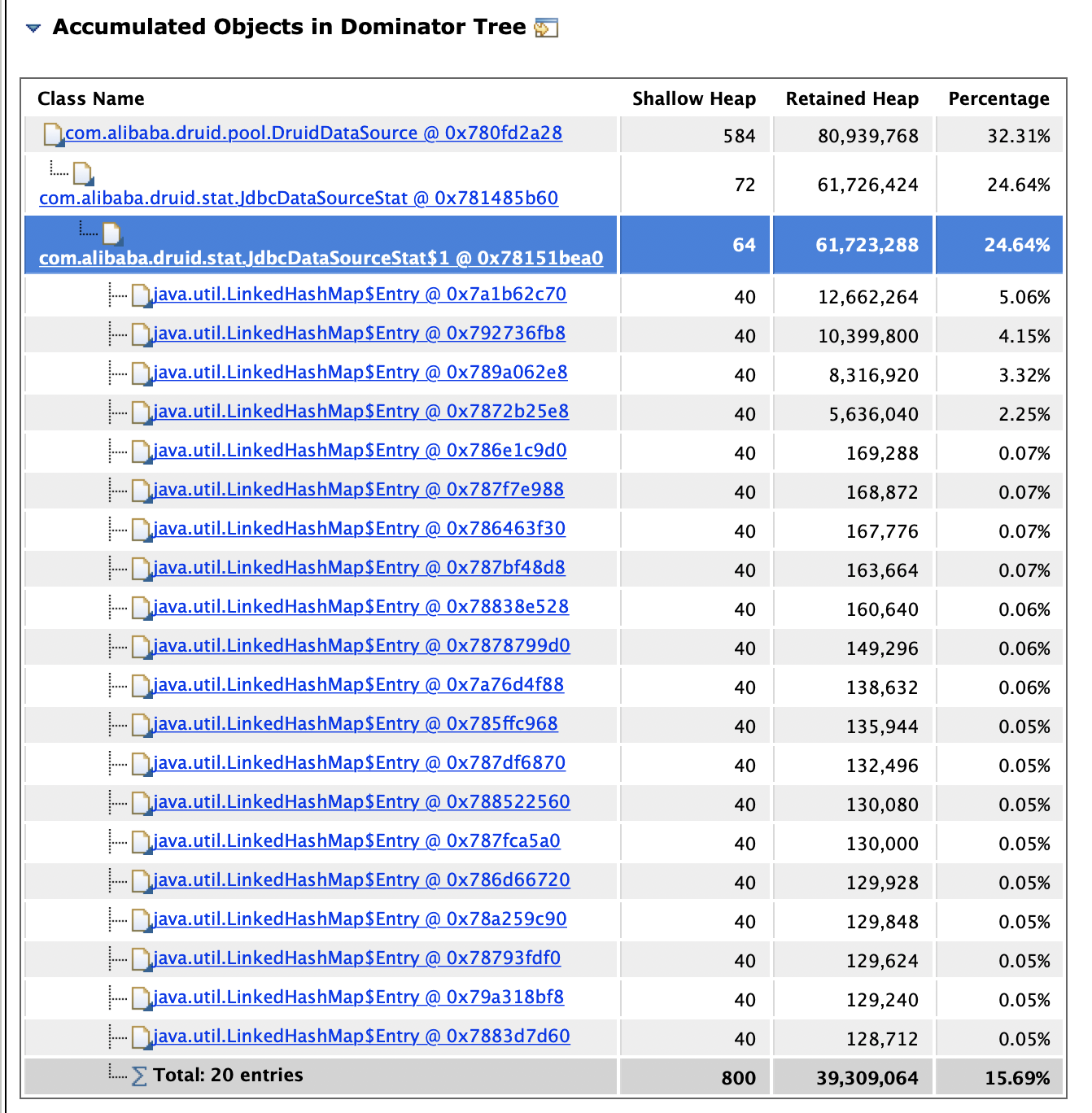

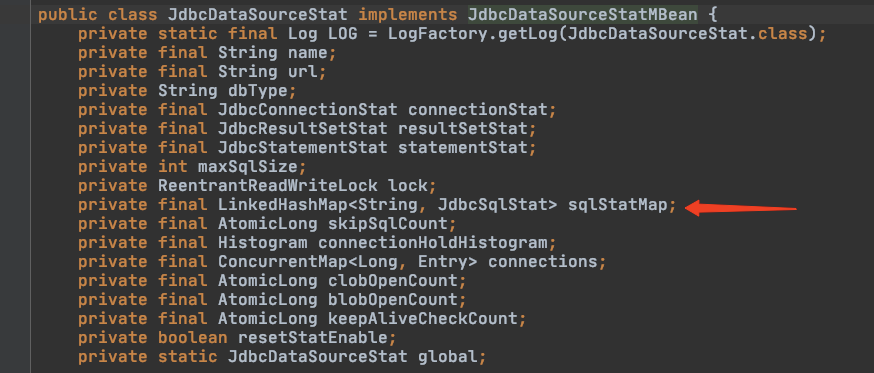

仔细观察其中对象占用的内存空间,发现一个大对象占用了接近1/3的内存空间,发现是com.alibaba.druid.stat.JdbcDataSourceStat中有个LinkedHashMap类型的成员变量占用了大量空间没有释放,在源码中对应一个sqlStatMap。

从源码可知,打开开关之后,每次执行SQL前后都会把SQL记到这个sqlStatMap里,在JVM实例运行期间会一直存在(基本都在老年代),这个开关主要用于监控SQL执行情况,对SQL语句的执行本身没有影响,且我们这边统计SQL(包括慢查询等)都是基于MySQL本身的功能、并没有用到这个配置。

可以把这个开关关掉,因为我们根本没有使用Druid内置的SQL监控功能,关闭后预计可以释放25%左右的堆空间。

另外附:

1、配置_StatFilter:https://github.com/alibaba/druid/wiki/%E9%85%8D%E7%BD%AE_StatFilter

2、每个sql语句都会长期持有引用,加快FullGC频率 #1664:https://github.com/alibaba/druid/issues/1664

http://os.51cto.com/art/201407/446838_all.htm

以下是一些参数设置

./configure –enable-smp –enable-x2apic –enable-debugger –enable-disasm –enable-vmx=2 –enable-configurable-msrs –enable-x86-64 –enable-a20-pin –enable-acpi –enable-pci

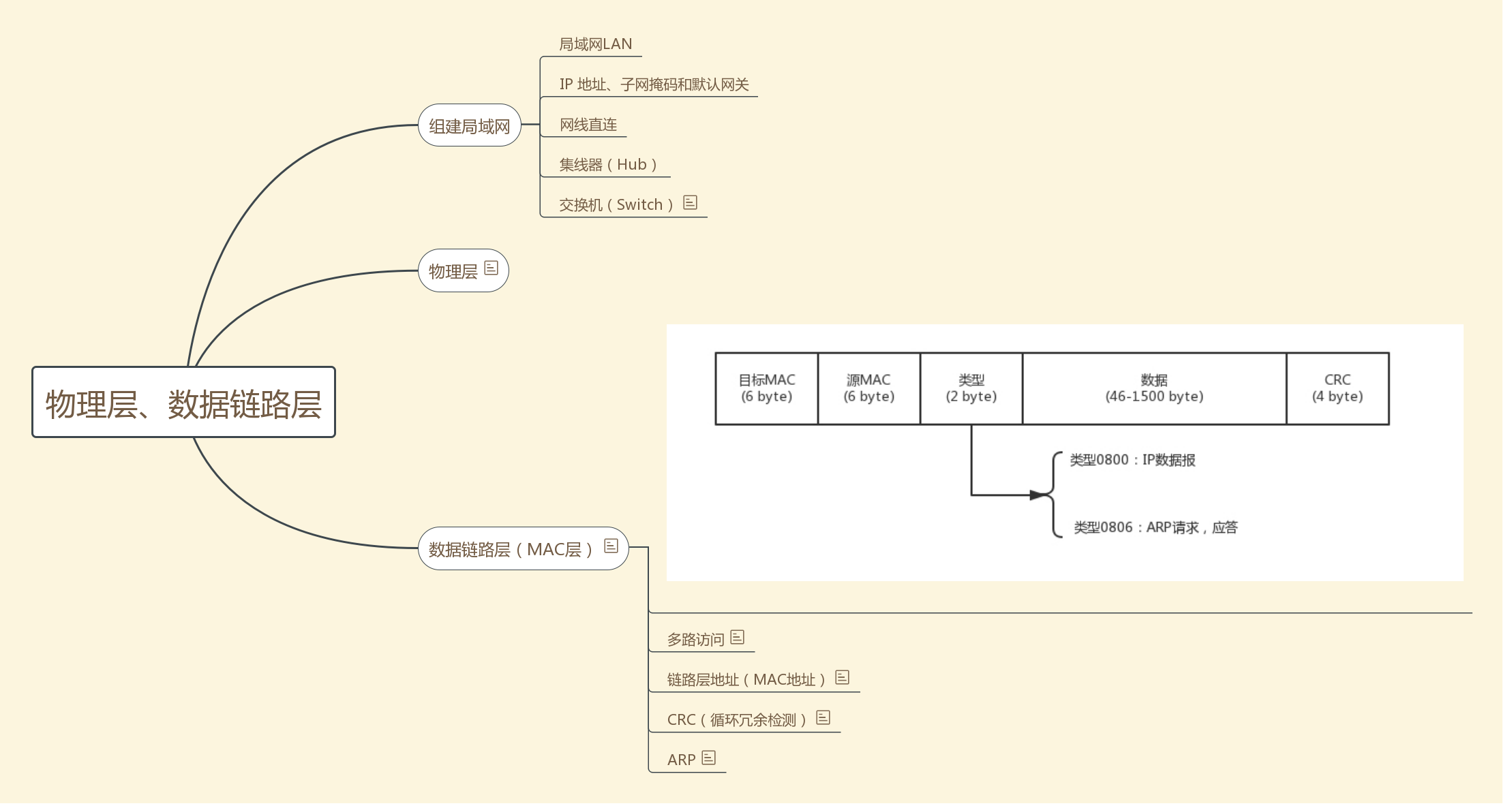

可以直接使用网线连接两台电脑,或者使用Hub连接多台电脑,Hub会将收到的每一个字节都复制到其他端口上去。

略

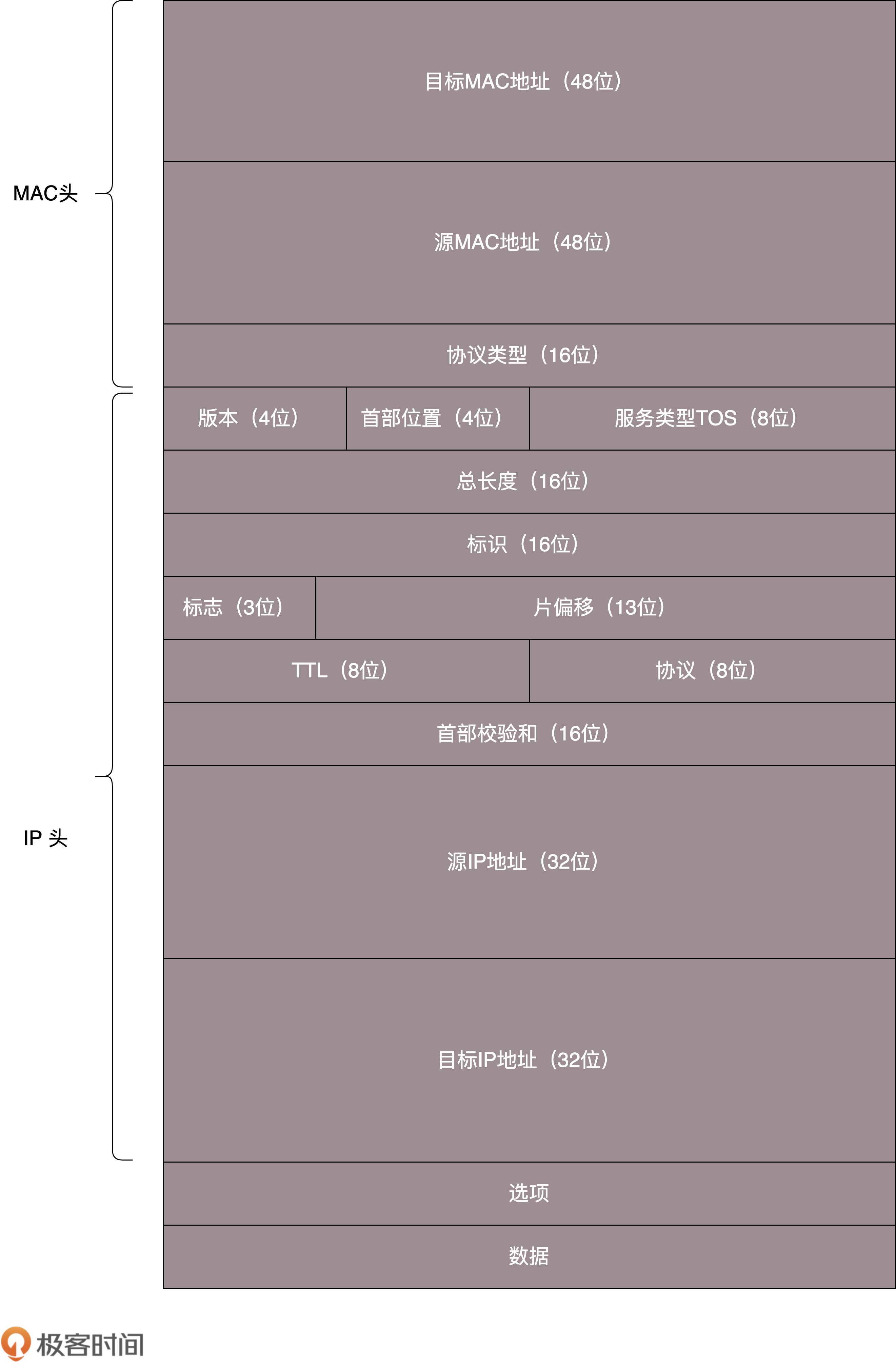

这里用到一个物理地址,叫作链路层地址。但是因为第二层主要解决媒体接入控制的问题,所以它常被称为MAC 地址。

数据包封装时会封装上目标MAC地址,数据包在链路上广播时,MAC的网卡就可以发现这个包是发给它的。

回传时,源MAC地址就会变成目标MAC地址,再返回给请求的机器。

MAC(Medium Access Control),即媒体访问控制,主要功能其实就是控制在往媒体上发数据的时候,谁先发、谁后发的问题,防止发生混乱。这个问题中的规则,学名叫多路访问。

多路访问规则有好几种:

接收包时会进行CRC(循环冗余检测)校验,通过 XOR 异或的算法,来计算整个包是否在发送的过程中出现了错误。

Hub太傻,每个包都广播,数据链路层使用交换机来转发数据包。

已知IP地址,求MAC地址使用的是ARP协议。

为了知道目标主机的MAC地址,需要发送一个广播包,谁是这个 IP 谁来回答。

为了避免每次都用 ARP 请求,机器本地也会进行 ARP 缓存。当然机器会不断地上线下线,IP 也可能会变,所以 ARP 的 MAC 地址缓存过一段时间就会过期。

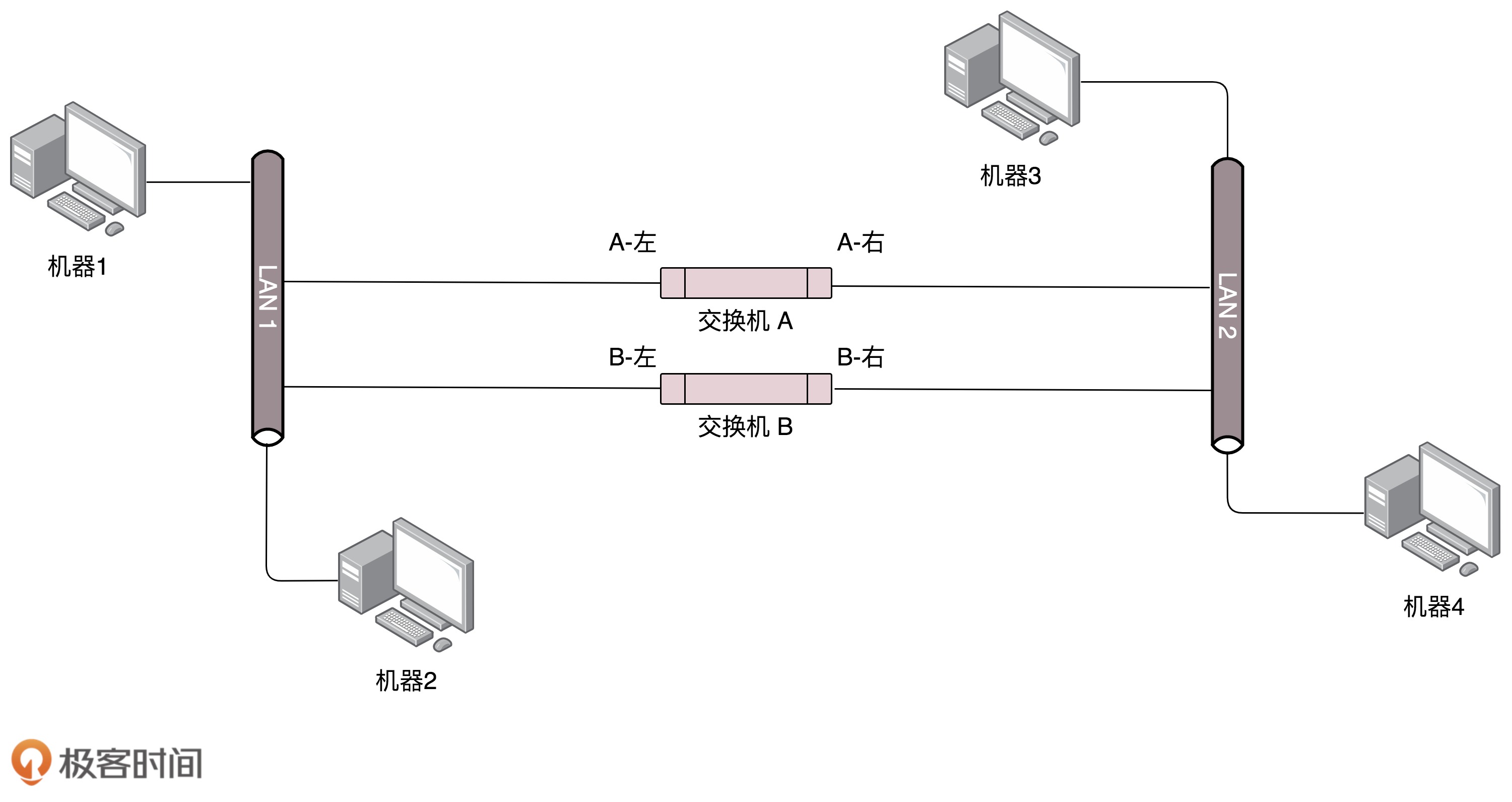

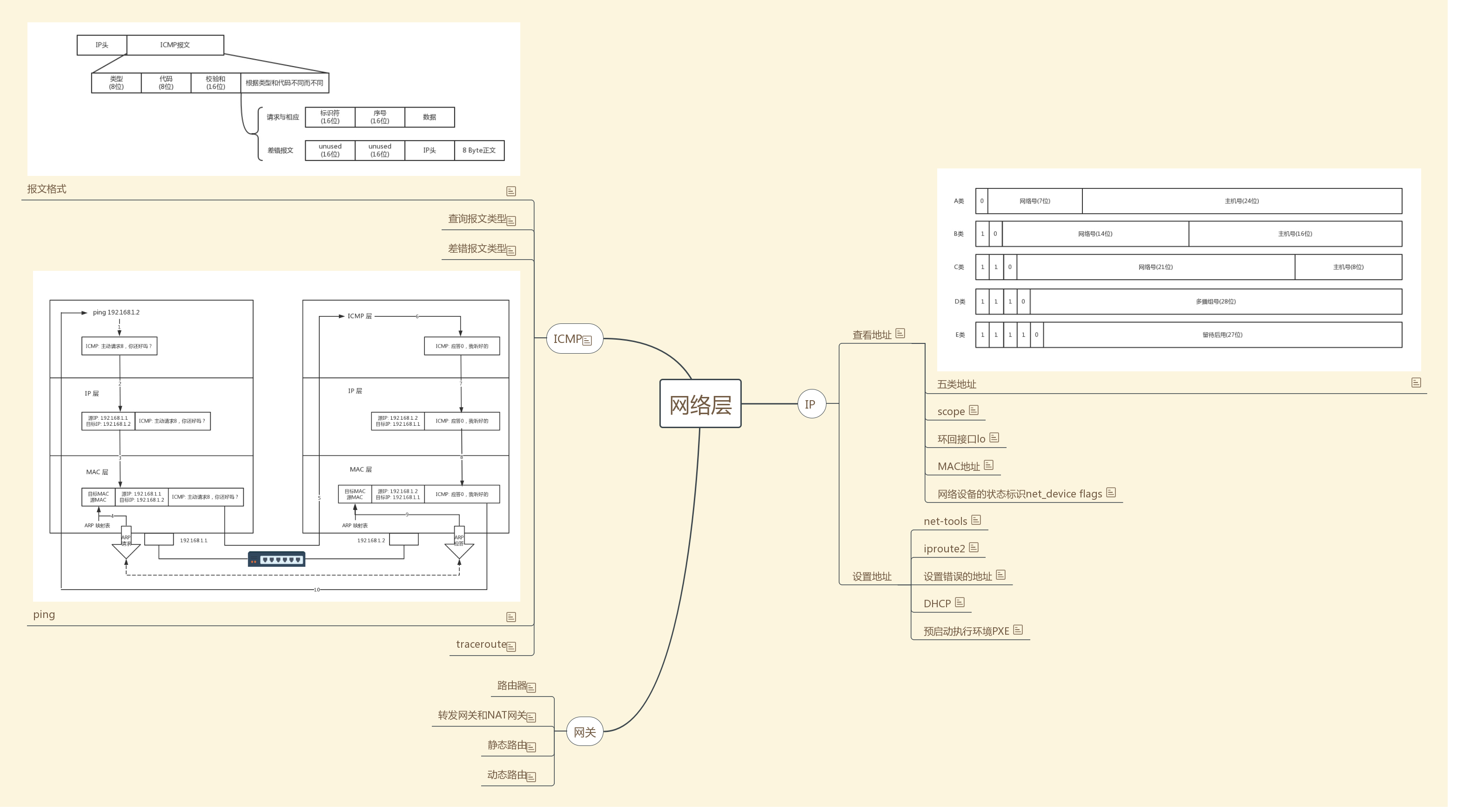

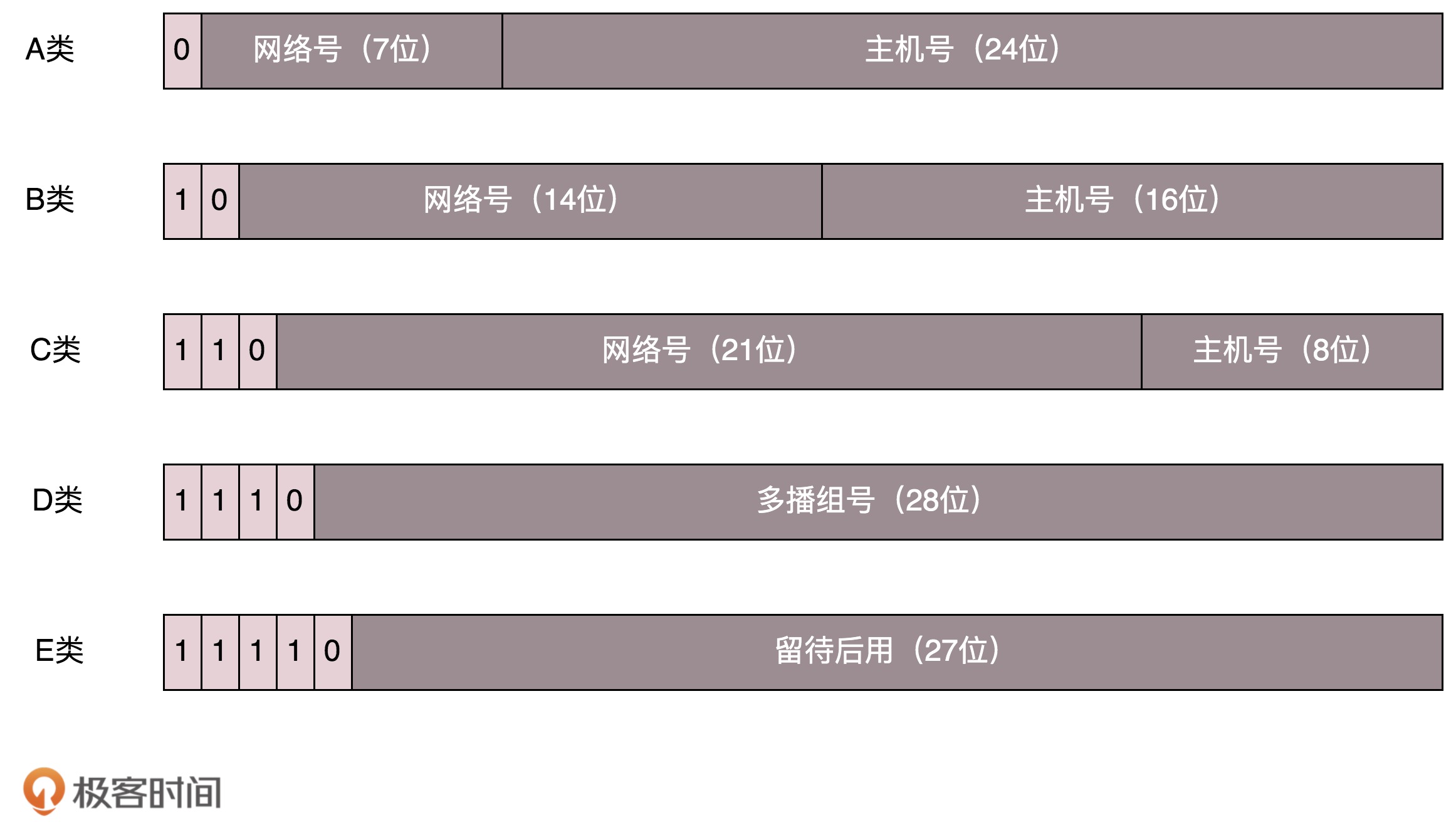

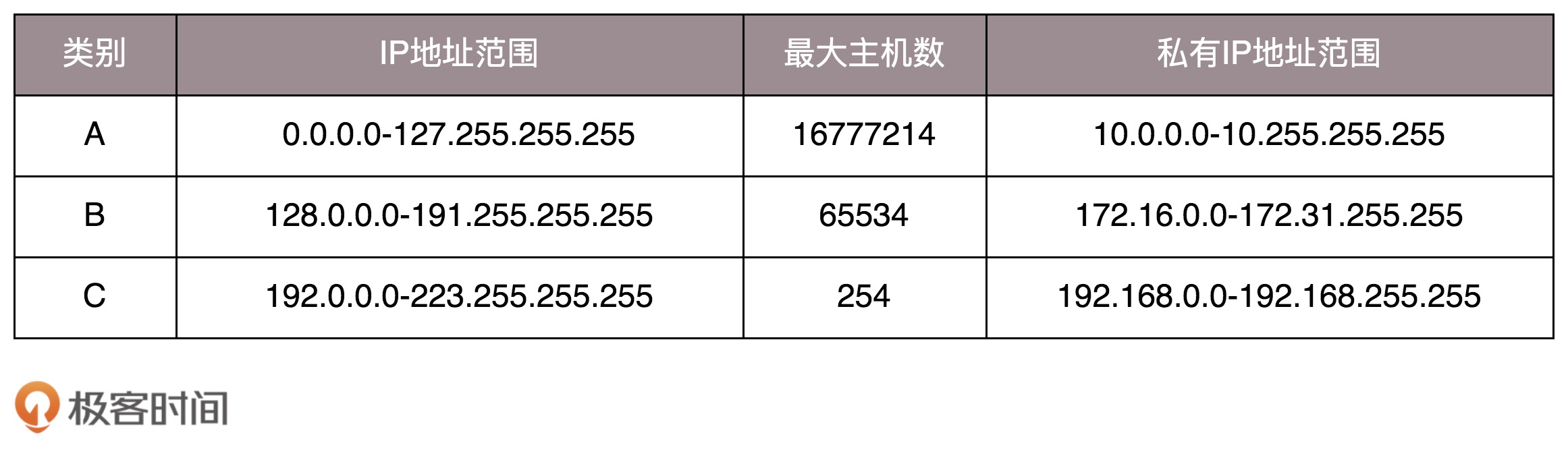

发IP数据包时,网络程序会先判断目标IP地址和当前IP地址是否在同一个网段:

判断是否同一网段需要使用CIDR和子网掩码。

如何发往默认网关呢?

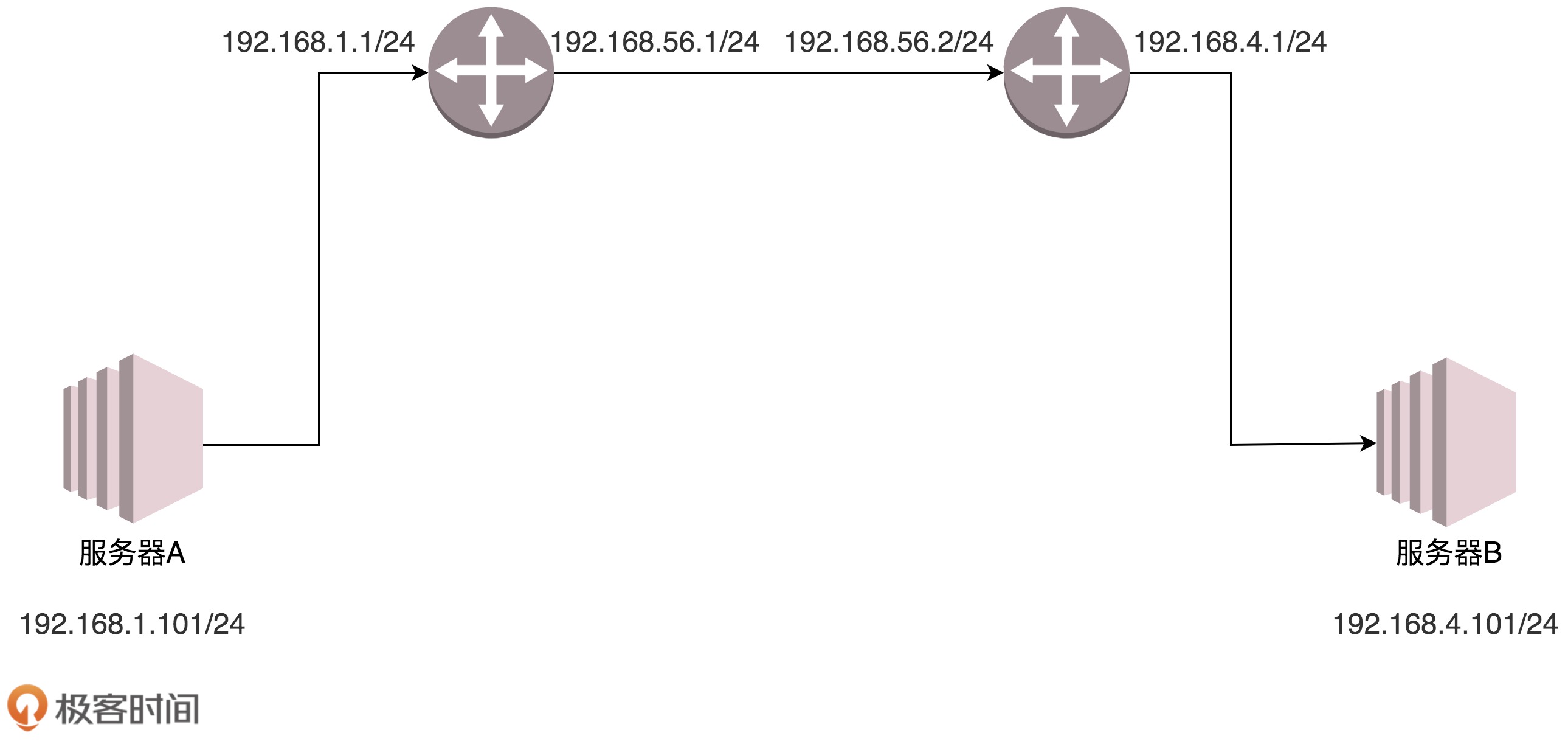

网关不是和源 IP 地址是一个网段的么?这个过程就和发往同一个网段的其他机器是一样的:将源地址和目标 IP 地址放入 IP 头中,通过 ARP 获得网关的 MAC 地址,将源 MAC 和网关的 MAC 放入 MAC 头中,发送出去。网关所在的端口,例如 192.168.1.1/24 将网络包收进来,然后接下来怎么做,就完全看网关的了。

很多情况下,人们把网关就叫做路由器。其实不完全准确,而另一种比喻更加恰当:路由器是一台设备,它有五个网口或者网卡,相当于有五只手,分别连着五个局域网。每只手的 IP 地址都和局域网的 IP 地址相同的网段,每只手都是它握住的那个局域网的网关。

路由分为静态路由和动态路由两种:

除了根据目标IP配置路由外,还可以配置多参数的策略路由。

为了方便起见,下面讨论IP数据包的传播流程时,都是采用的静态路由。

网关分为转发网关和NAT网关:

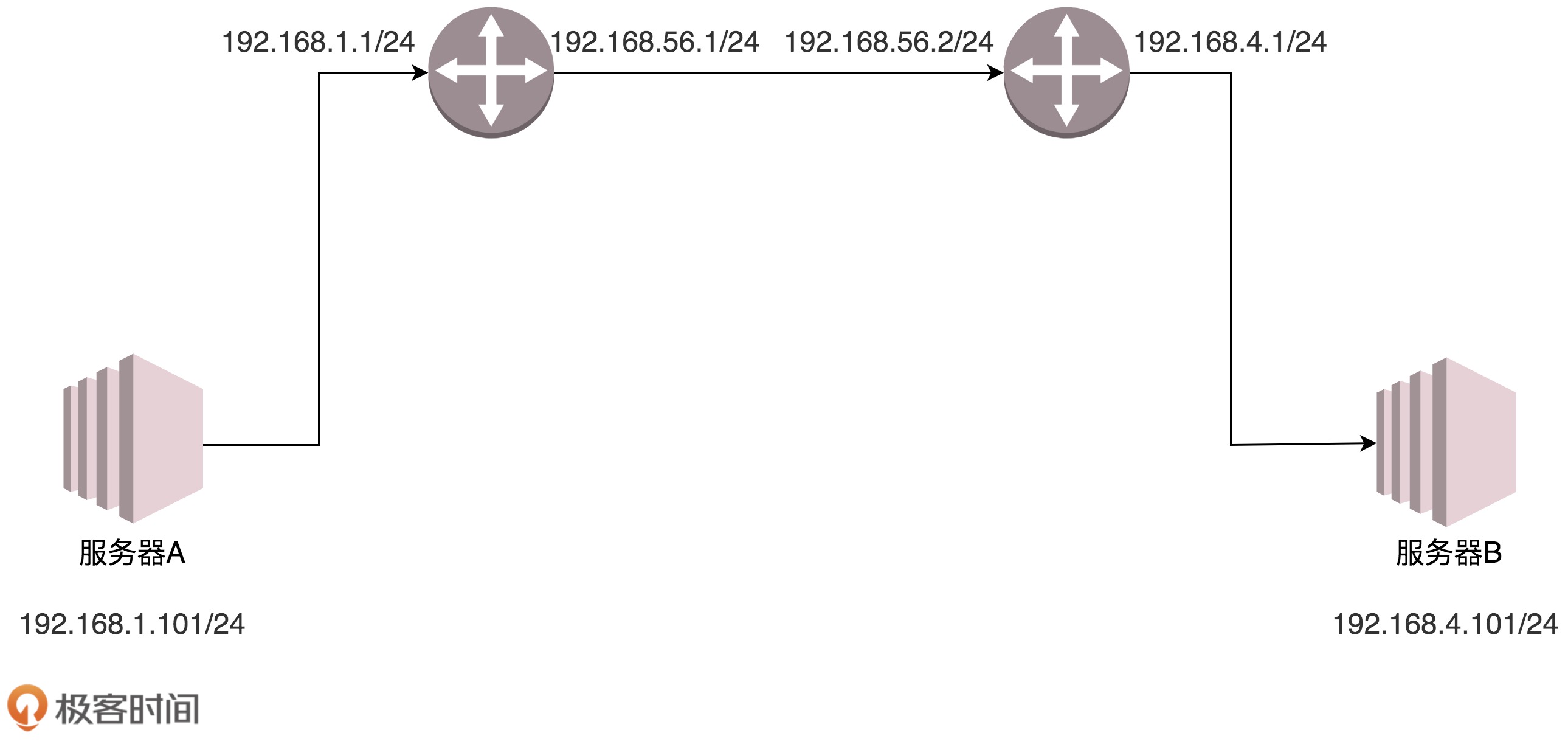

如果是单纯的局域网通信会简单很多,网络拓扑中只需要转发网关就够了,一个IP数据包的转发流程如下:

在这个过程中,每经过一个局域网,MAC地址都会变化,但是IP地址不会变,数据包传播时只是将下一跳的IP地址转换为MAC地址放入MAC头。

现代的网络通信基本都不会是只有局域网的,数据包需要经过公网传递到世界的另一个角落,但是根据IPv4的特点,如果给世界上每个需要上网的人都分配一个IP地址,IP地址空间是绝对不够的,因此就需要引入NAT了。

引入NAT路由后,两个局域网内可以有相同的IP,只不过局域网内需要暴露到公网的服务器还需要有一个外网IP,比如,目标服务器 B 在公网上要有一个公网IP 192.168.56.2。在网关 B 上,我们记下来,公网IP 192.168.56.2 对应局域网IP 192.168.1.101。凡是要访问 192.168.56.2,都转成 192.168.1.101。

当服务器B要发送响应数据包时,使用上面数据包中的源IP作为目标IP,而路由器A做NAT,将目标IP转换为局域网IP。

但是,上面的源IP是网关的公网IP,并不是我们的源服务器A的IP,那么路由器又怎么知道应该发给A而不是其局域网内的其他服务器呢?其实NAT协议只支持1对1转换,即一个内网IP和一个外网IP,如果需要支持一个外网IP对应多个内网IP,则需要NAPT协议的支持,协议会维护一张映射表:内网ip:port–>外网ip:空闲port。

发一个带标识的数据包,发送方统计应答情况。

1 | traceroute |

添加策略路由:

1 | ip rule add from 192.168.1.0/24 table 10 |

使用 net-tools:

1 | $ sudo ifconfig eth1 10.0.0.1/24 |

使用 iproute2:

1 | $ sudo ip addr add 10.0.0.1/24 dev eth1 |

netstat 命令一般用于统计服务器上各端口的网络连接情况,可以用于分析 IP、TCP、UDP 和 ICMP 协议相关的统计数据。

1 | huanggaochi@app08:~$ netstat |

netstat 的输出结果主要分为两个部分:

Recv-Q和Send-Q表示接收队列和发送队列,正常情况下,这两个值应该都是 0,否则说明数据包正在队列中堆积。Proto,连接使用的协议;State,套接字当前状态;RefCnt,连接到本套接字上的进程号;Type,套接字的类型;Path,连接到套接字的其他进程使用的路径名。可以使用选项指定目标套接字类型:

连接状态:

1 | # 显示网卡列表 |

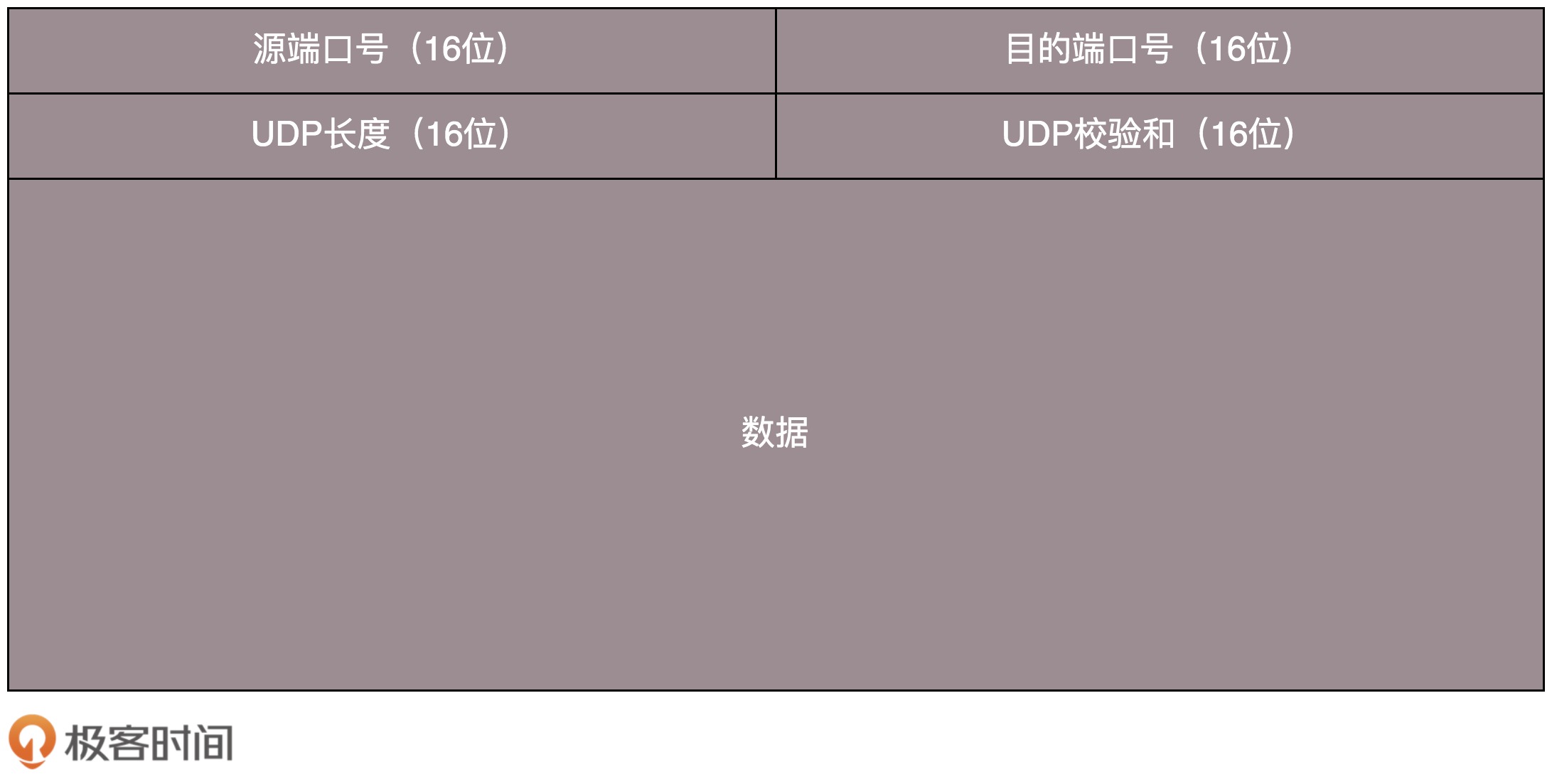

UDP的数据包格式:

UDP的使用场景:

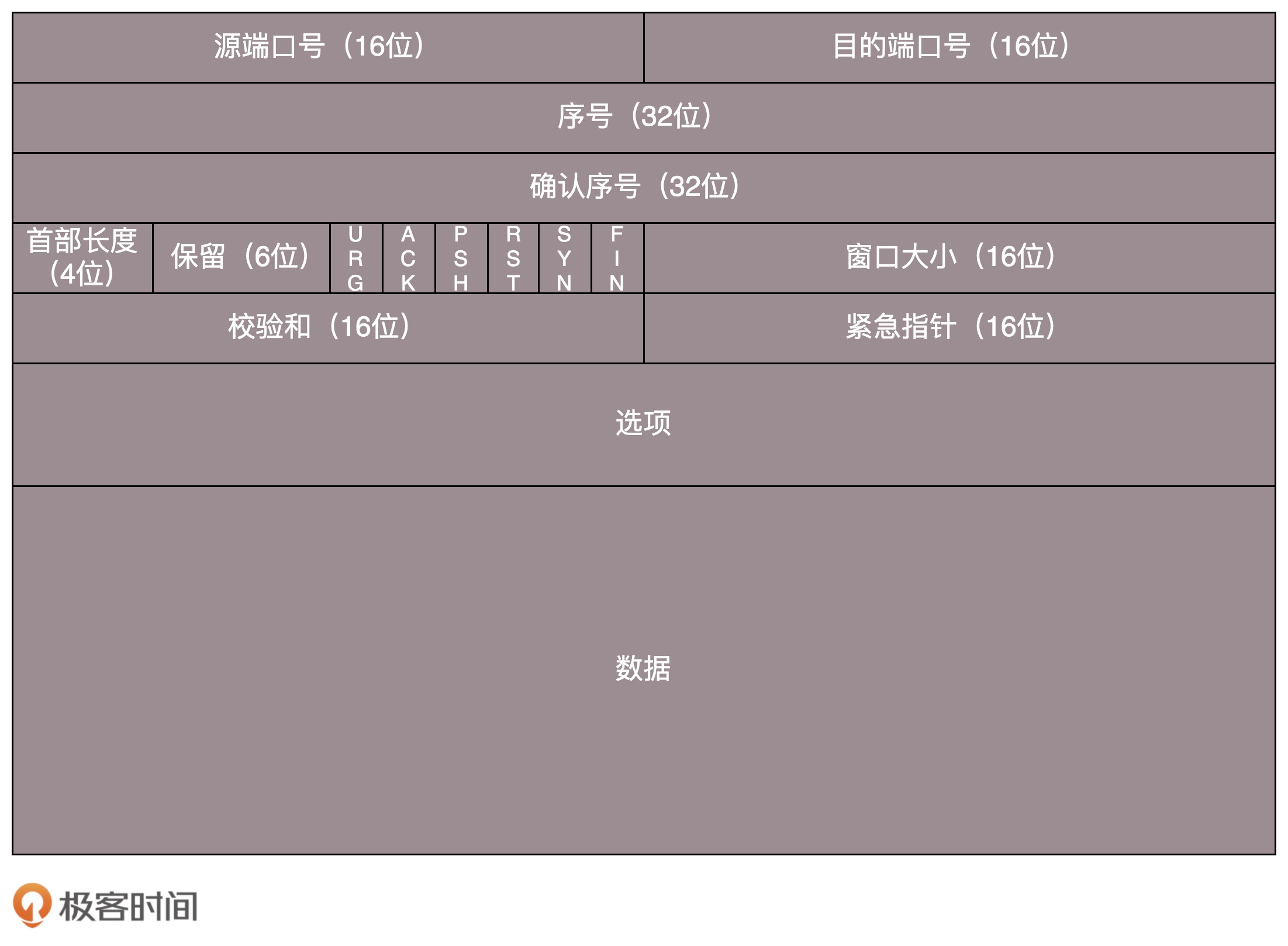

慢,效率低,占用系统资源高,易被攻击

TCP 在传递数据之前,要先建连接,这会消耗时间,而且在数据传递时,确认机制、重传机制、拥塞控制机制等都会消耗大量的时间,而且要在每台设备上维护所有的传输连接,事实上,每个连接都会占用系统的 CPU、内存等硬件资源。 而且,因为 TCP 有确认机制、三次握手机制,这些也导致 TCP 容易被人利用,实现 DOS、DDOS、CC 等攻击。

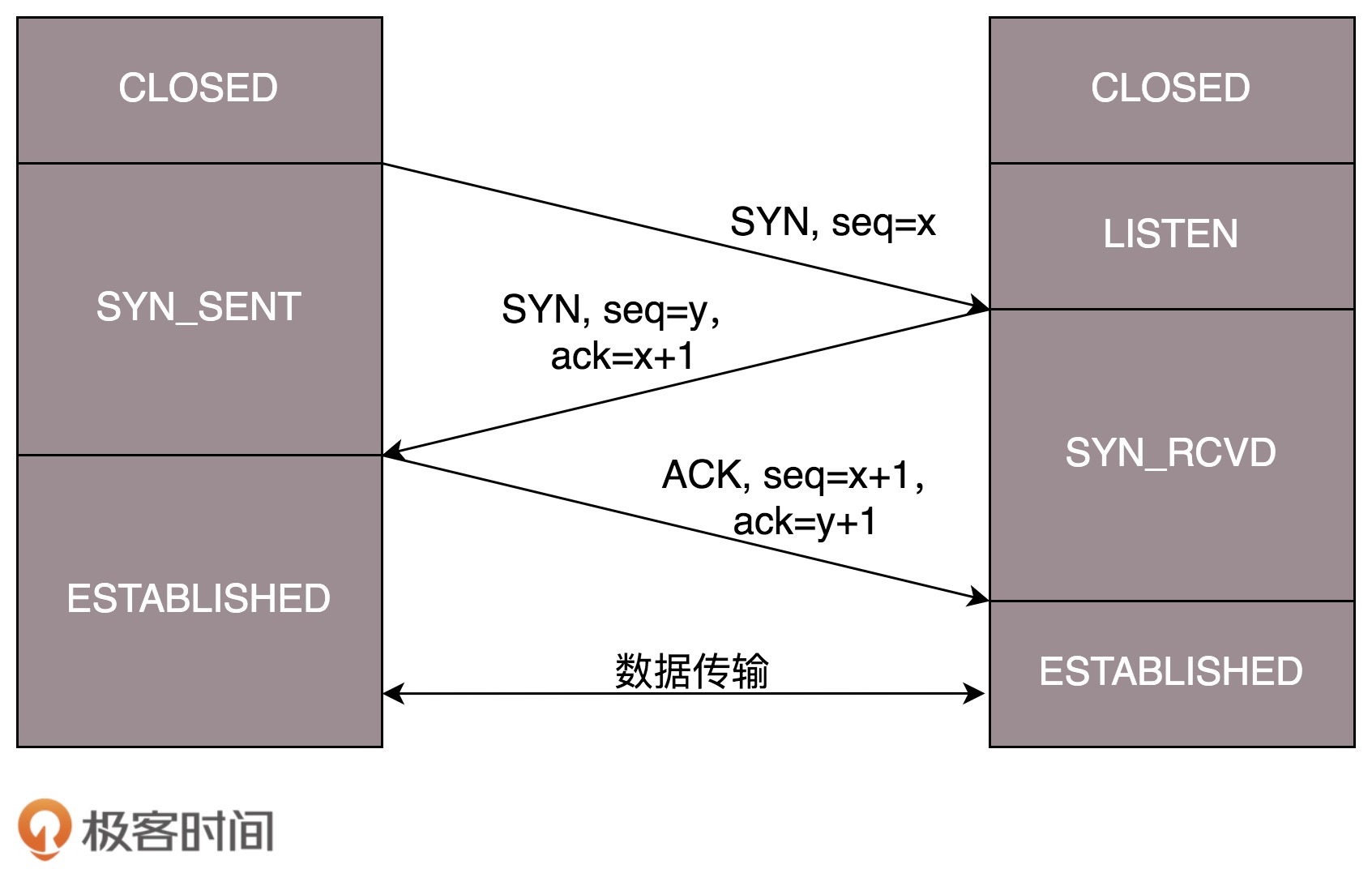

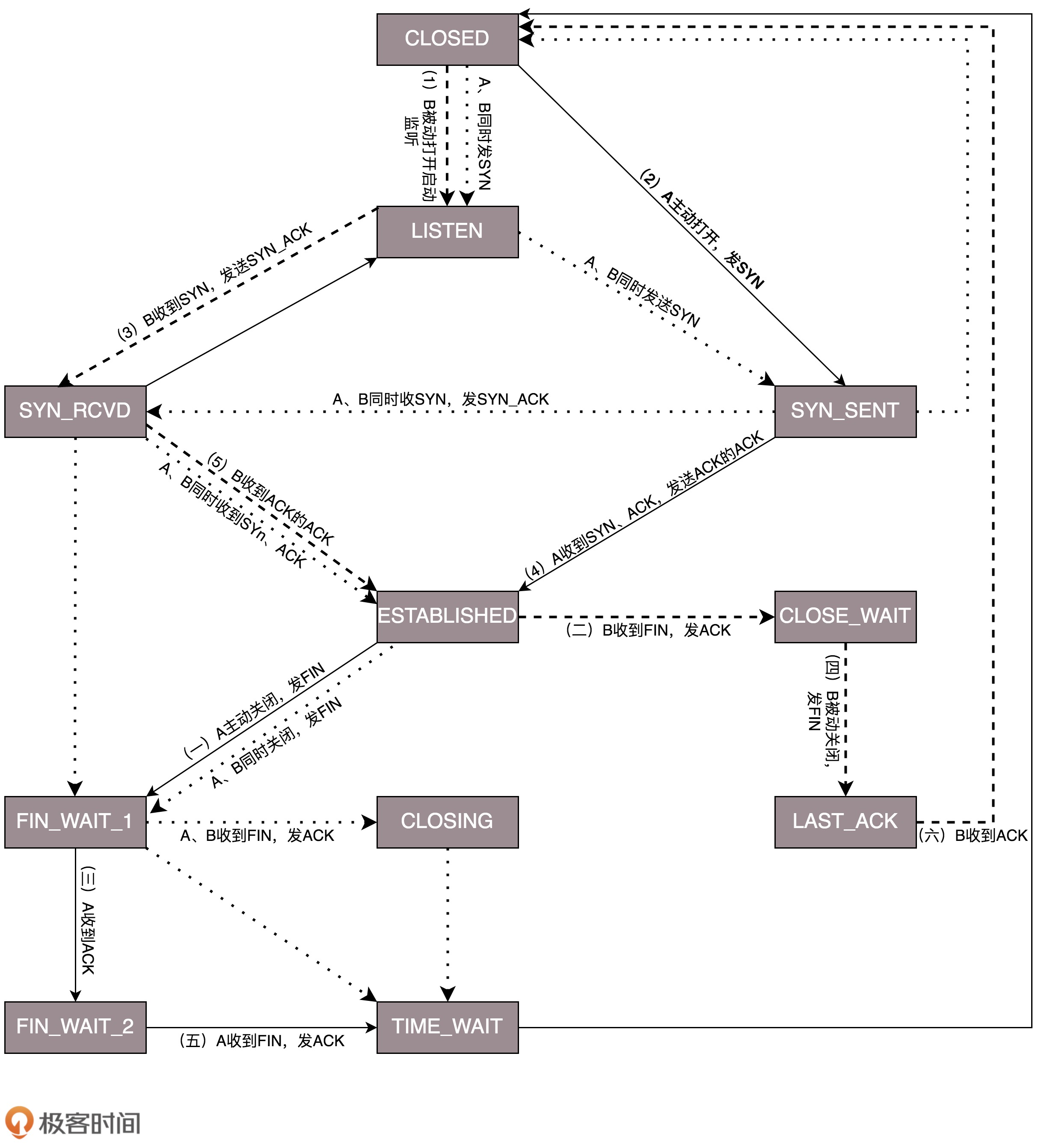

一开始,客户端和服务端都处于 CLOSED 状态。先是服务端主动监听某个端口,处于 LISTEN 状态。然后客户端主动发起连接 SYN,之后处于 SYN-SENT 状态。服务端收到发起的连接,返回 SYN,并且 ACK 客户端的 SYN,之后处于 SYN-RCVD 状态。客户端收到服务端发送的 SYN 和 ACK 之后,发送 ACK 的 ACK,之后处于 ESTABLISHED 状态,因为它一发一收成功了。服务端收到 ACK 的 ACK 之后,处于 ESTABLISHED 状态,因为它也一发一收了。

从连接建立的流程中可见,三次握手除了双方建立连接外,还能确定TCP包的序号问题。

总而言之:

TCB 传输控制块 Transmission Control Block,存储每一个连接中的重要信息,如 TCP 连接表,到发送和接收缓存的指针,到重传队列的指针,当前的发送和接收序号。

一些问题:

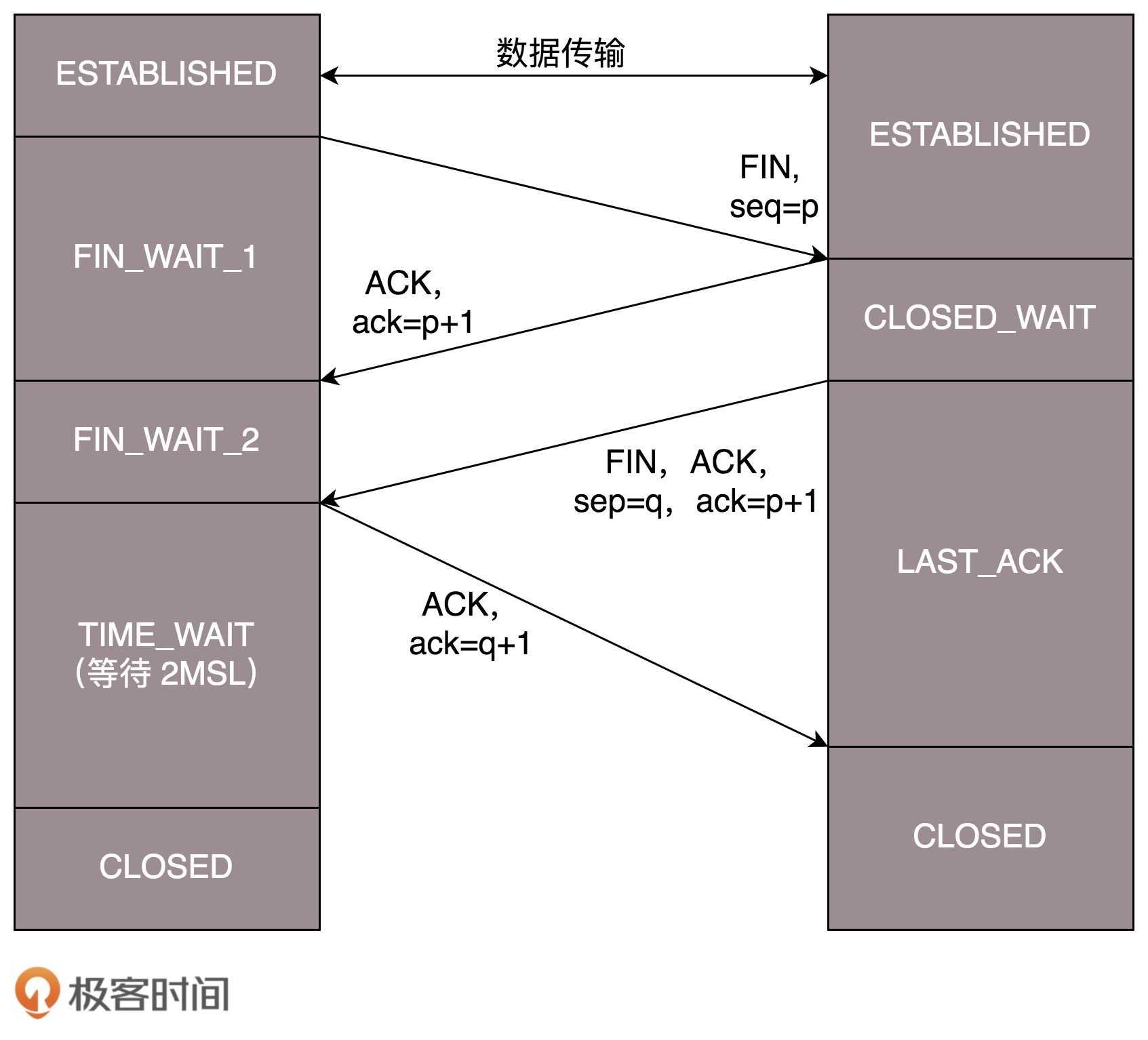

假设 Client 端发起中断连接请求,也就是发送 FIN 报文。Server 端接到 FIN 报文后,意思是说”我 Client 端没有数据要发给你了”,但是如果你还有数据没有发送完成,则不必急着关闭 Socket,可以继续发送数据。所以你先发送 ACK,”告诉 Client 端,你的请求我收到了,但是我还没准备好,请继续你等我的消息”。这个时候 Client 端就进入 FIN_WAIT 状态,继续等待 Server 端的 FIN 报文。当 Server 端确定数据已发送完成,则向 Client 端发送 FIN 报文,”告诉 Client 端,好了,我这边数据发完了,准备好关闭连接了”。Client 端收到 FIN 报文后,”就知道可以关闭连接了,但是他还是不相信网络,怕 Server 端不知道要关闭,所以发送 ACK 后进入 TIME_WAIT 状态,如果 Server 端没有收到 ACK 则可以重传。“,Server 端收到 ACK 后,”就知道可以断开连接了”。Client 端等待了 2MSL 后依然没有收到回复,则证明 Server 端已正常关闭,那好,我 Client 端也可以关闭连接了。Ok,TCP 连接就这样关闭了!

数据传输结束后,通信的双方都可释放连接,A 和 B 都处于 ESTABLISHED 状态。(A、B 连接建立状态 ESTABLISHED——A 进入等待 1 状态 FIN-WAIT-1——B 关闭等待状态 CLOSE-WAIT——A 进入等待 2 状态 FIN-WAIT-2——B 最后确认状态 LAST-ACK——A 时间等待状态 TIME-WAIT——B、A 关闭状态 CLOSED)

总而言之:

2MSL后自动进入CLOSED状态。该流程中让人比较困惑的问题是:

TIME_WAIT,这个时间要足够长,长到如果B没有收到ACK,B可以重试且时间足够到达。FIN 的 ACK,怎么办呢?按照 TCP 的原理,B 当然还会重发 FIN,这时A再收到这个包后,会直接返回RST,B就知道早已断开连接了。上面的握手和挥手流程汇总为状态机如下图所示:

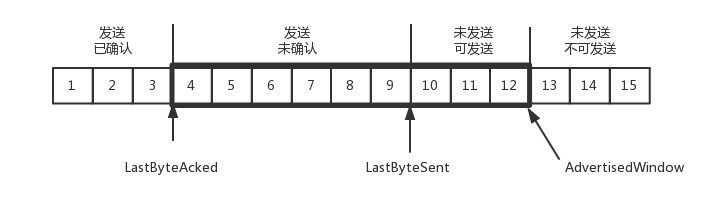

TCP中并不是发1收1,而是使用一个缓冲区保存数据包,这个缓冲区称为窗口,发送端的发送窗口如下图所示:

为什么会有第3和第4部分?难道这些不都是等待发送的吗?其实区分第3和第4部分的主要目的是流量控制,在 TCP 里,接收端会给发送端报一个窗口的大小,叫 Advertised window。这个窗口的大小应该等于上面的第2部分加上第3部分,超过了这个窗口的接收端处理不过来,就不发送了,作为第4部分。

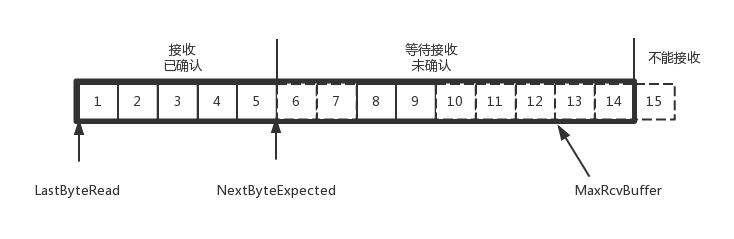

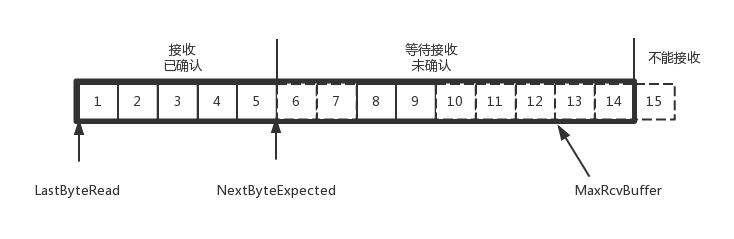

接收端同样也有一个接收窗口:

TCP中的重发有两种:

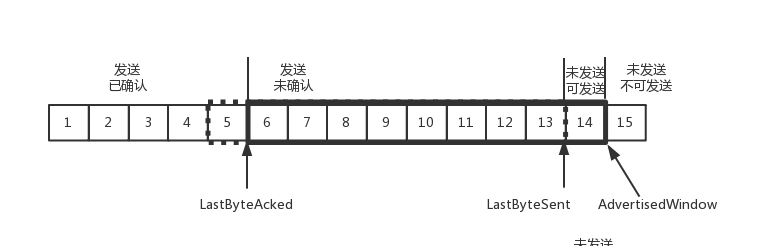

当发送未确认窗口中最早的一个包接收到了确认,则窗口将前移一格:

上图中,5接收到了确认,此时窗口前移一格,第14个包可以发送了。

如果接收方处理太慢,导致缓存中没有空间了,可以通过确认信息修改窗口的大小,甚至可以设置为 0,则发送方将暂时停止发送。

假设一个极端情况,接收端的应用一直不读取缓存中的数据,当数据包 6 确认后,窗口大小就不能再是 9 了,就要缩小一个变为 8。

那么缩小后什么时候恢复呢?发送方会定时发送窗口探测数据包,看是否有机会调整窗口的大小。

拥塞控制也是通过控制窗口大小来实现的,前面的滑动窗口 rwnd 是怕发送方把接收方缓存塞满,而拥塞窗口 cwnd,是怕把网络塞满。

TCP的拥塞控制主要是为了避免丢包和超时重传问题:

如果窗口不经控制——像UDP那样——很有可能发送的数据量超过中间设备的承载能力,多出来的包就会被丢弃,即发生了丢包,这是我们不希望看到的。

如果在这些设备上加缓存,处理不过来的先保存在缓存队列里,这样虽然不会丢失,但是会增加时延,如果时延达到一定程度,就会导致超时重传。

慢启动(指数增长)

刚开始不清楚网络情况,因此发送数据包时一次只能发1个,后来按2、4、8的指数性增长速度来增长;

线性增长

当超过一个阈值ssthresh=65535时,可能速度达到了网络性能,这时会慢下来,变成线程增长,每收到一个确认后,cwnd才会增加1/cwnd。

指数递减

当发生了丢包,需要超时重传时,会设置ssthresh=cwnd/2,并将cwnd设置为1,重新开始慢启动,这种减速方式的问题是太过激进,从原来的高速马上减到1,会造成明显的网络卡顿,因为这个问题,一般会采用快速重传算法。

快速重传算法

当接收端发现丢了一个中间包的时候,发送三次前一个包的 ACK,于是发送端就会快速地重传,不必等待超时再重传。

TCP 认为这种情况不严重,因为大部分没丢,只丢了一小部分,cwnd 减半为 cwnd/2,然后 sshthresh = cwnd,当三个包返回的时候,cwnd = sshthresh + 3,也就是说没有立刻减到1。

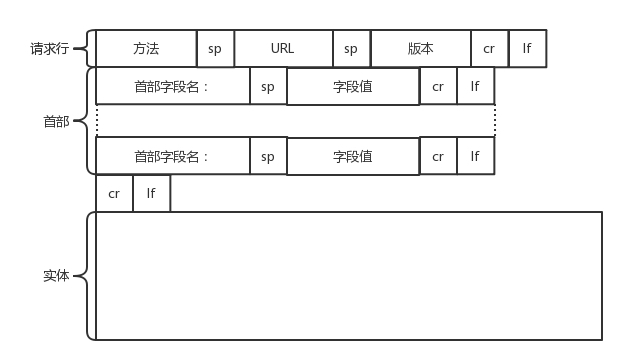

HTTP请求的执行过程:

HTTP数据包格式:

1 | GET /somedir/page.html?query-string#anchor HTTP/1.1 |

第一行是请求行(request line)只有固定的几个字段:

方法 Method 名称是区分大小写的。当某个请求所针对的资源不支持对应的请求方法的时候,服务器应当返回状态码 405(Method Not Allowed),当服务器不认识或者不支持对应的请求方法的时候,应当返回状态码 501(Not Implemented)。

对象:使用 URL 表示,有时候会带上参数(?query-string)和锚(#anchor)

版本:HTTP/1.1

第二行之后是请求头(request header),包含了很多连接的属性:

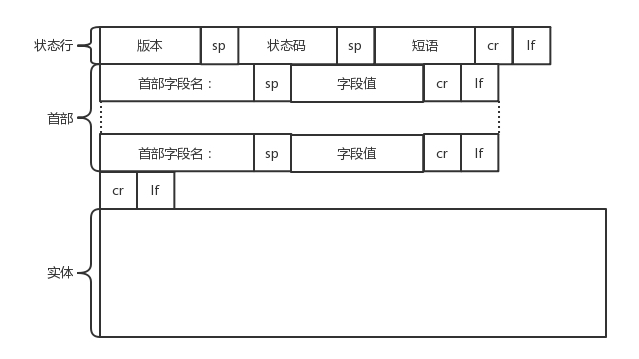

HTTP响应格式如下所示:

1 | 200 OK //客户端请求成功 |

为了减少网络请求次数,一般可以引入缓存机制,HTTP 服务器通过两种实体头(Entity-Header)来实现缓存的过期:Expires 和 Cache-Control 的 max-age 子项。

Expires/Cache-Control 控制浏览器是否直接从浏览器缓存取数据还是重新发请求到服务器取数据。只是 Cache-Control 比 Expires 可以控制的多一些,而且 Cache-Control 会重写 Expires 的规则。

相关 Header 如下所示:

新增的 HTTP 方法有 PUT、PATCH、HEAD、OPTIONS、DELETE

在 HTTP/1.0 中 Host 头信息不是必须项,但 HTTP/1.1 中要求必须要有 Host 头信息。

正如前面所说,在 HTTP/1.0 中每个连接只有一个请求,且在这个请求完成后该连接就会被关闭,从而会导致严重的性能下降及延迟问题。HTTP/1.1 引入了对持久性连接的支持,例如:默认情况下连接不会被关闭,在多个连续的请求下它会保存连接的打开状态。想要关闭这些连接,需要将 Connection: close 加入到请求的头信息中。客户端通常会在最后一次请求中发送这个头信息用来安全的关闭连接。

HTTP/1.1 也引入了对管道机制的支持,客户端可以向服务器发送多个请求,而无需等待来自同一连接上的服务器响应,并且当收到请求时服务器必须以相同的顺序来响应。但你可能会问客户端是怎么知道第一个响应下载完成和下一个响应内容开始的?要解决这个问题,必须要有 Content-Length 头信息,客户端可以用它来确定响应结束,然后开始等待下一个响应。

HTTP/2 是专为低延迟传输的内容而设计,它与 HTTP/1.1 之间的差异如下所示:

HTTP/2 倾向于使用二进制协议来减少 HTTP/1.x 中的延迟。二进制协议更容易解析,但可读性相对较差。HTTP/2 中的数据块是帧和流。

帧和流:HTTP 消息是由一个或多个帧组成的。有一个叫做 HEADERS 的帧存放元数据,真正的数据是放在 DATA 帧中的,帧类型定义在 the HTTP/2 specs(HTTP/2 规范),如 HEADERS、DATA、RST_STREAM、SETTINGS、PRIORITY 等。每个 HTTP/2 请求和响应都被赋予一个唯一的流 ID 且放入了帧中。帧就是一块二进制数据。一系列帧的集合就称为流。每个帧都有一个流 id,用于标识它属于哪一个流,每一个帧都有相同的头。同时,除了流标识是唯一的,值得一提的是,客户端发起的任何请求都使用奇数和服务器的响应是偶数的流 id。除了 HEADERS 和 DATA, 另外一个值得说一说帧类型是 RST_STREAM,它是一个特殊的帧类型,用于中止流,如客户端发送这儿帧来告诉服务器我不再需要这个流了。在 HTTP/1.1 中只有一种方式来实现服务器停止发送响应给客户端,那就是关闭连接引起延迟增加,因为后续的请求就需要打开一个新的连接。 在 HTTP/2 中,客户端可以使用 RST_FRAME 来停止接收指定的流而不关闭连接且还可以在此连接中接收其它流。

由于 HTTP/2 现在是一个二进制协议,且是使用帧和流来实现请求和响应,一旦 TCP 连接打开了,所有的流都通过这一连接来进行异步的发送而不需要打开额外的连接。反过来,服务器的响应也是异步的方式,如响应是无序的、客户端使用流 id 来标识属于流的包。这就解决了存在于 HTTP/1.x 中 head-of-line 阻塞问题,如客户端将不必耗时等待请求,而其他请求将被处理。如下图所示。

它是一个单独的用于明确优化发送 Header RFC 的一部分。它的本质是,当我们同一个客户端不断的访问服务器时,在 header 中发送很多冗余的数据,有时 cookie 就增大 header,且消耗带宽和增加了延迟。为了解决这个问题, HTTP/2 引入了头部压缩。与请求和响应不同,header 不是使用 gzip 或 compress 等压缩格式,它有不同的机制,它使用了霍夫曼编码和在客户端和服务器维护的头部表来消除重复的 headers(如 User Agent),在后续的请求中就只使用头部表中引用。它与 HTTP/1.1 中的一样,不过增加了伪 header,如 :method、:scheme、:host 和:path。

在服务器端,Server Push 是 HTTTP/2 的另外一个重要功能,我们知道,客户端是通过请求来获取资源的,它可以通过推送资源给客户端而不需客户端主动请求。例如,浏览器载入了一个页面,浏览器解析页面时发现了需要从服务器端载入的内容,接着它就发送一个请求来获取这些内容。Server Push 允许服务器推送数据来减少客户端请求。它是如何实现的呢,服务器在一个新的流中发送一个特殊的帧 PUSH_PROMISE,来通知客户端:“嘿,我要把这个资源发给你!你就不要请求了。”

客户端可以在一个打开的流中在流的 HEADERS 帧中放入优先级信息。在任何时间,客户端都可以发送一个 PRIORITY 的帧来改变流的优先级。如果没有优先级信息,服务器就会异步的处理请求,比如无序处理。如果流被赋予了优先级,它就会基于这个优先级来处理,由服务器决定需要多少资源来处理该请求。

安全。大家对 HTTP/2 是否强制使用安全连接(通过 TLS)进行了充分的讨论。最后的决定是不强制使用。然而,大多数厂商表示,他们将只支持基于 TLS 的 HTTP/2。所以,尽管 HTTP/2 规范不需要加密,但它已经成为默认的强制执行的。在这种情况下,基于 TLS 实现的 HTTP/2 需要的 TLS 版本最低要求是 1.2。 因此必须有最低限度的密钥长度、临时密钥等。

当这个 DNS 本地有缓存,则直接返回;如果没有缓存,本地 DNS 才需要递归地从根 DNS 服务器,查到.com 的顶级域名服务器,最终查到权威 DNS 服务器。

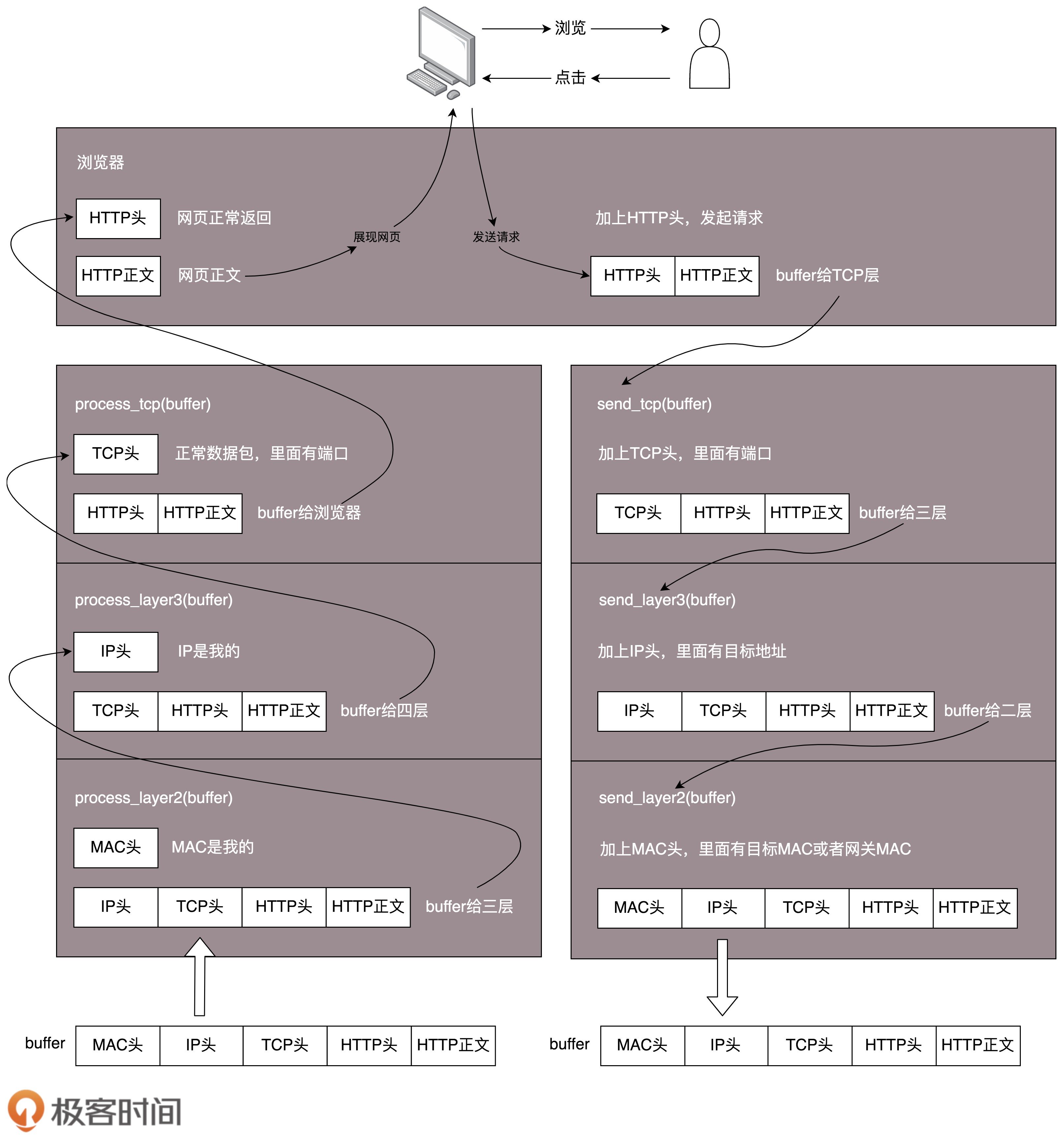

将网络请求这种复杂的任务拆解,每层做该层需要做的事,可以让每层的协议实现尽量精简。

二叉树是一类特殊的树形结构,其他类似的还有三叉树、B 树、B+树等,二叉树的特征是 1 对 2,即每个节点都有 2 个子节点(这里认为空节点也算子节点)。

这么定义主要是为了避免将二叉树的实现局限于指针,实际上我们也可以使用数组来实现二叉树,也就是二叉堆。

二叉树所有操作的时间复杂度为O(logN),但是它存在的主要问题是不稳定,比如数据是从小到大依次插入的情况下,最终结果是得到一条斜线,这时二叉树会退化为链表。

平衡树的特点是在每次写入操作后会进行一次重平衡,让树的高度保持在O(logN)。

AVL 树是平衡树的一种,它严格保证树的高度为O(logN),每次都会根据高度重平衡,其缺点是过于严格,会导致旋转操作占用比较多的时间。

红黑树作为 AVL 树的一种替代,通过红黑规则控制树的旋转,能以较少次旋转作为代价得到较为平衡的树。

AVL 树严格保证树的高度在

[logN, logN + 1],红黑树理论上极端情况可以出现高度达到 2*logN,但是现实中很难遇到。

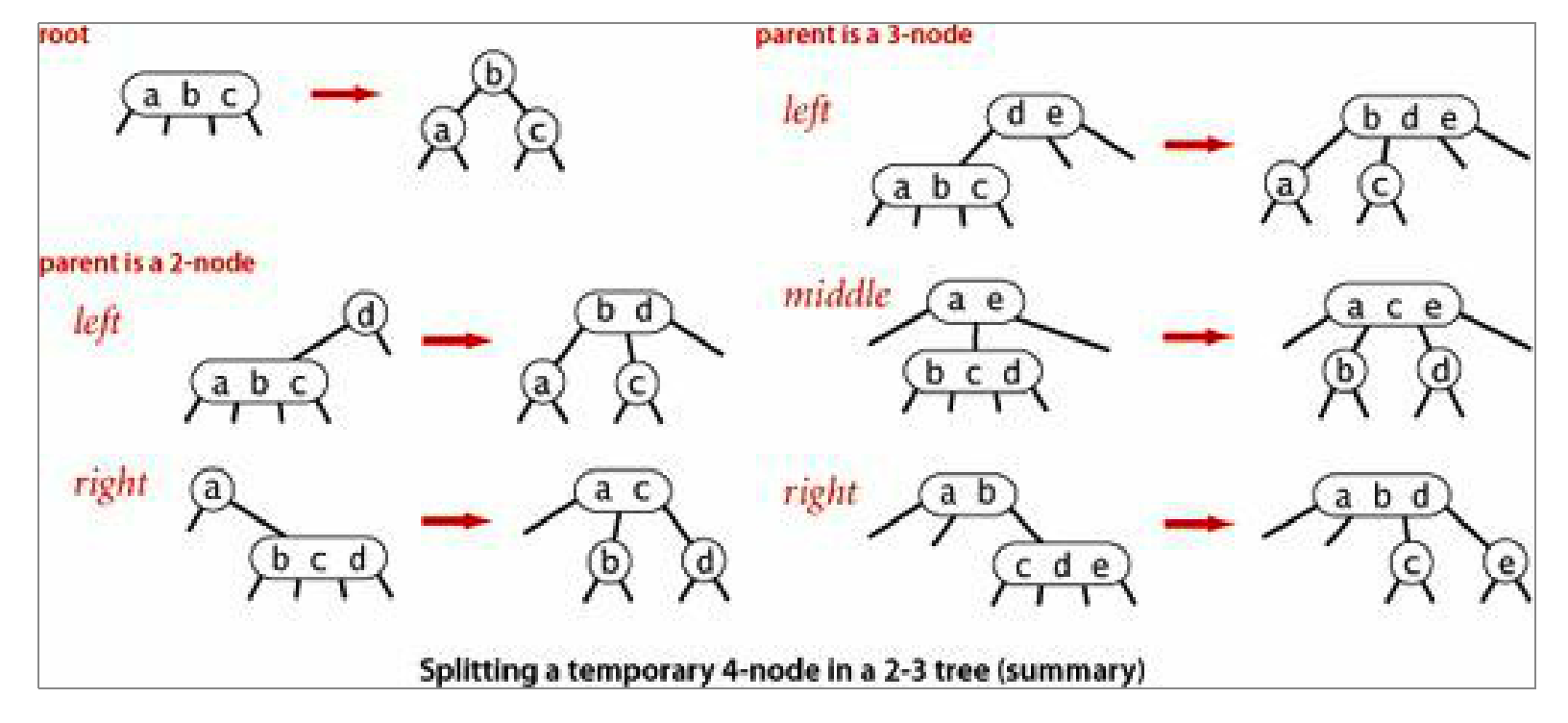

23树并不是指3叉树,23树是一种平衡树,不过它维持平衡的方式并不是旋转,而是分裂,如上图所示:

23树可以证明高度在log3(N)=(lgN)/(lg3)(如果都是3-nodes即2元素节点)到lgN(如果都是2-nodes即1元素节点),从而保证查询时顶多查lgN个节点。

23树的缺点是实现的额外开销过大,比如要变更节点类型、比较是否相等时要比较节点中的所有元素值等,有时候23树的性能甚至不如普通的BST,因此Sedgewick之后便提出了红黑树。

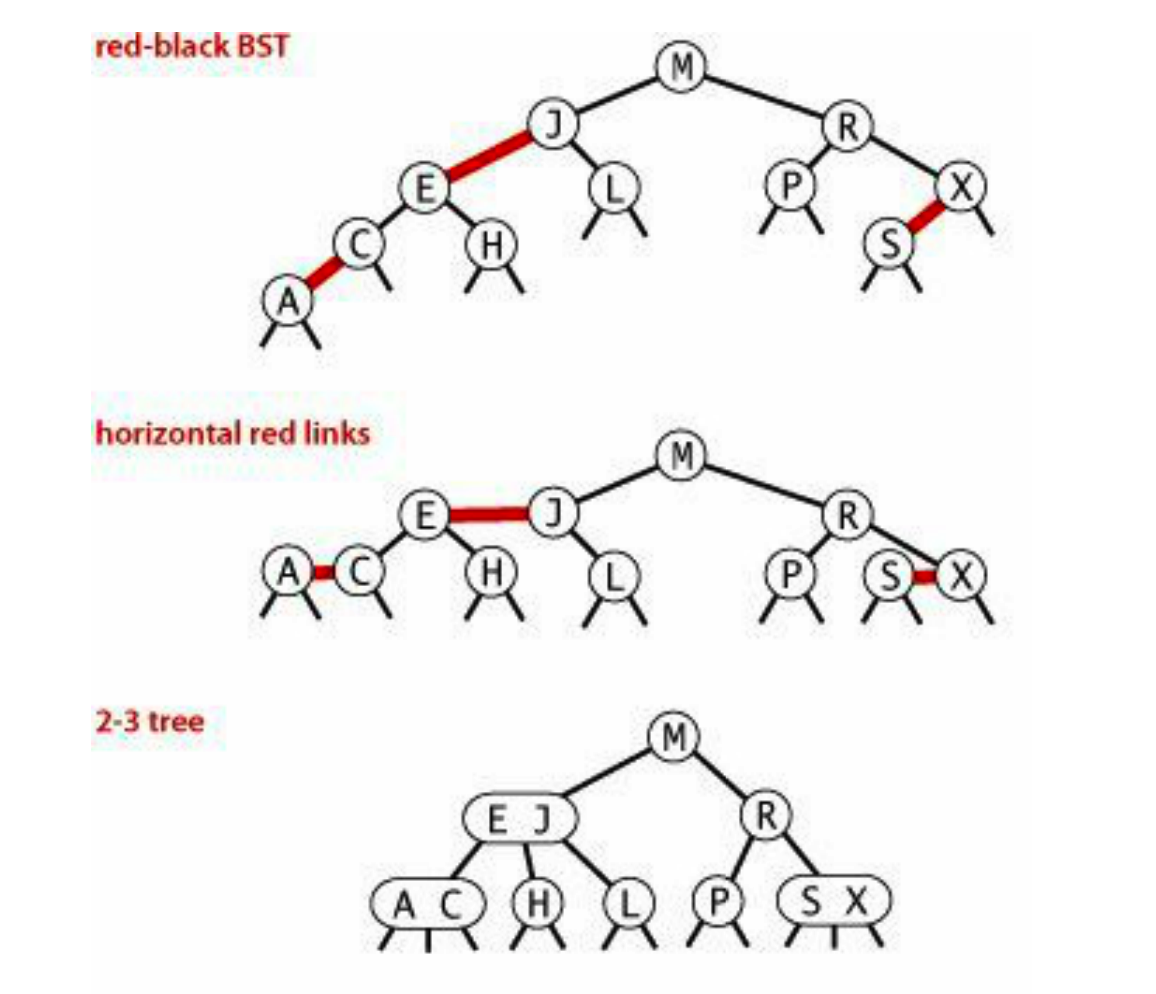

红黑树是从23树演化而来的,它将原来2-3树中的3-nodes表示为使用红线连接的两个节点,因为每个节点只有一条线连上它,因此为了简单起见把颜色字段保存到节点里。

红黑树的定义:

以上3个定义其实和2-3树的定义是一一对应的:

红黑树的红黑规则:

红黑树的查询就是普通的二叉树查询。

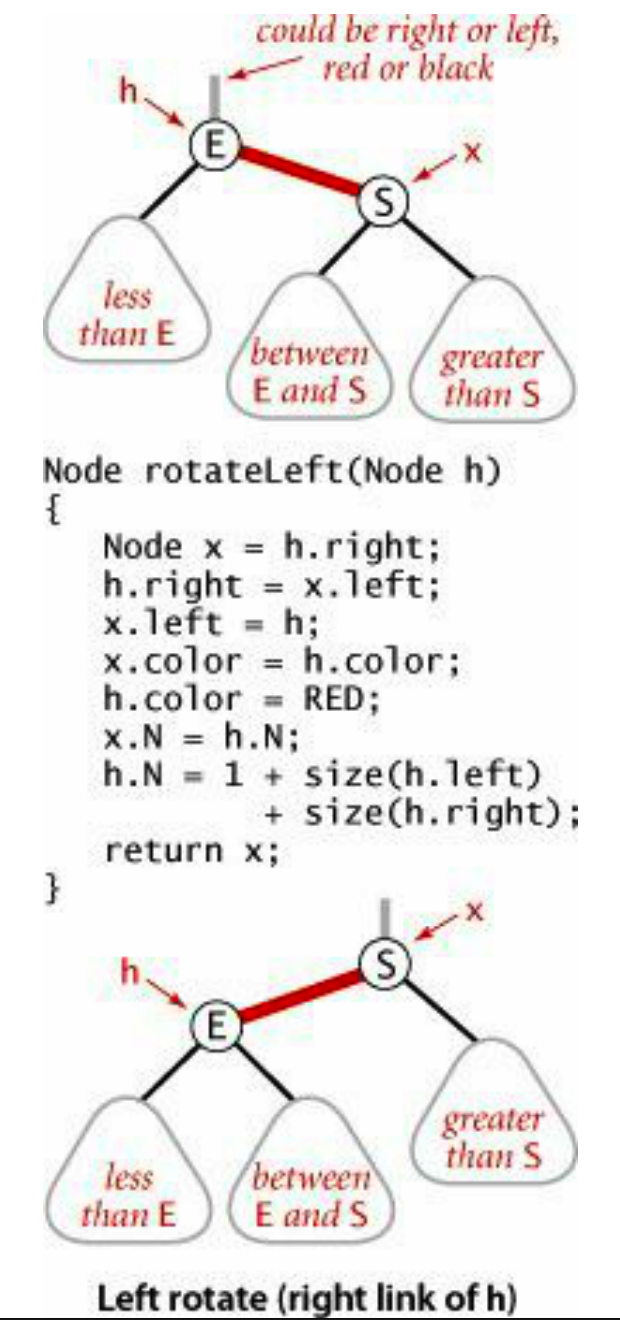

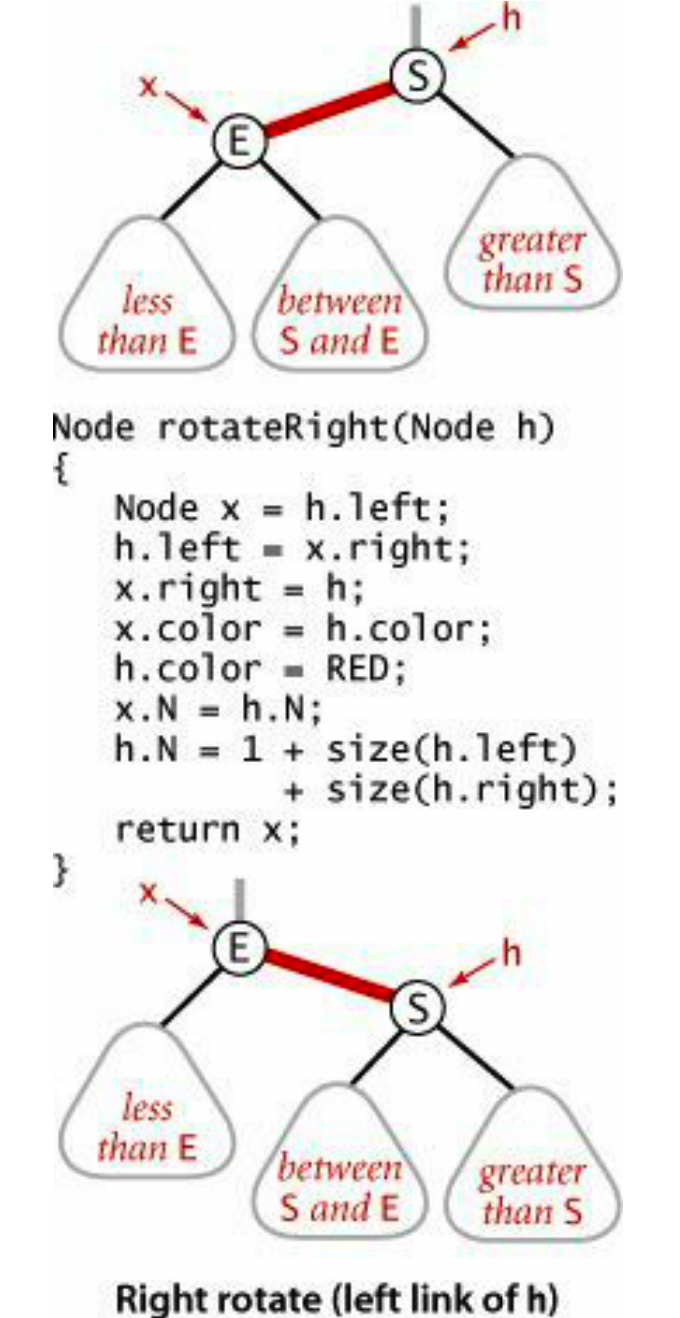

左旋操作将右子节点旋转到父节点位置,并改变二者的颜色。

右旋同理:

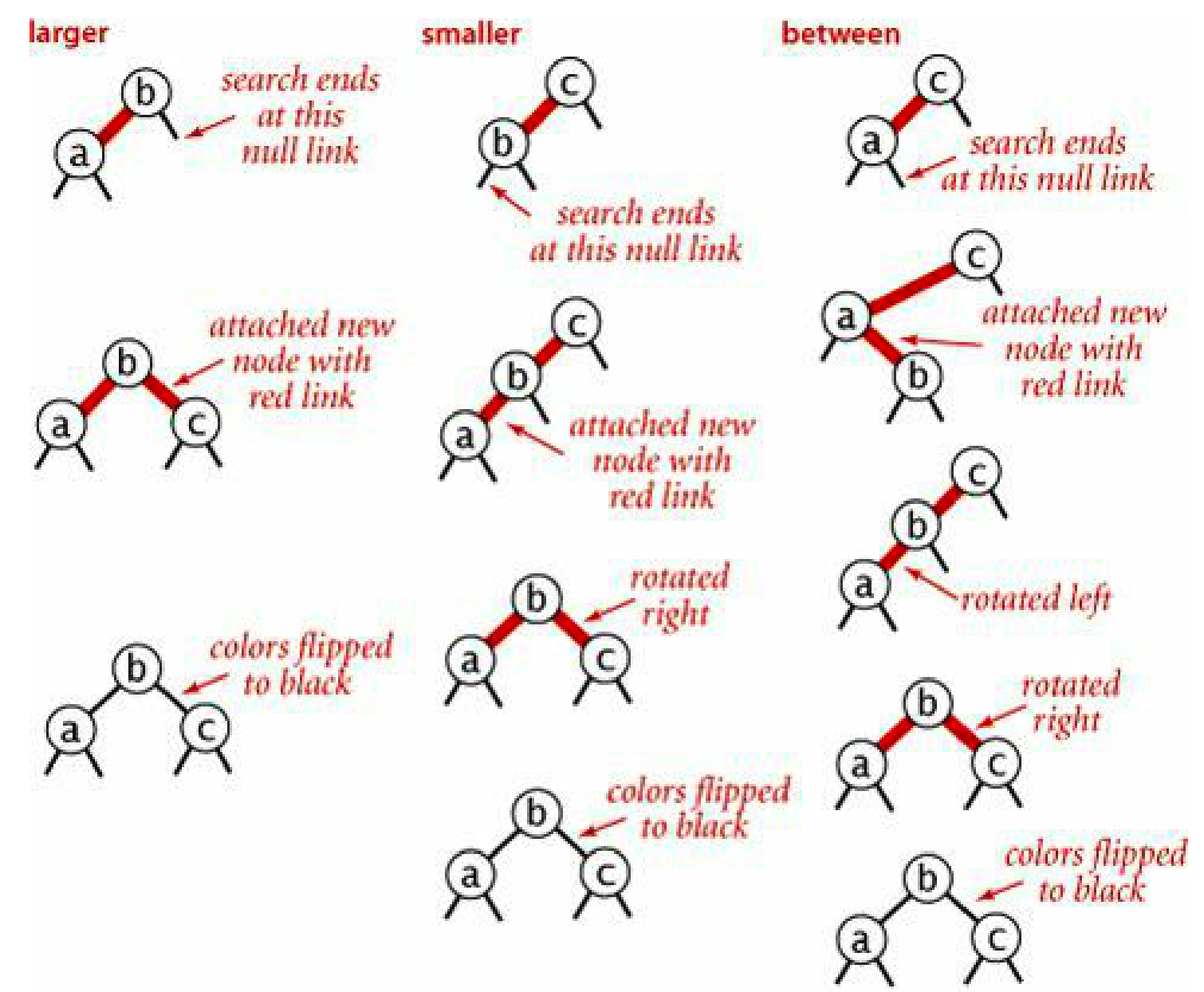

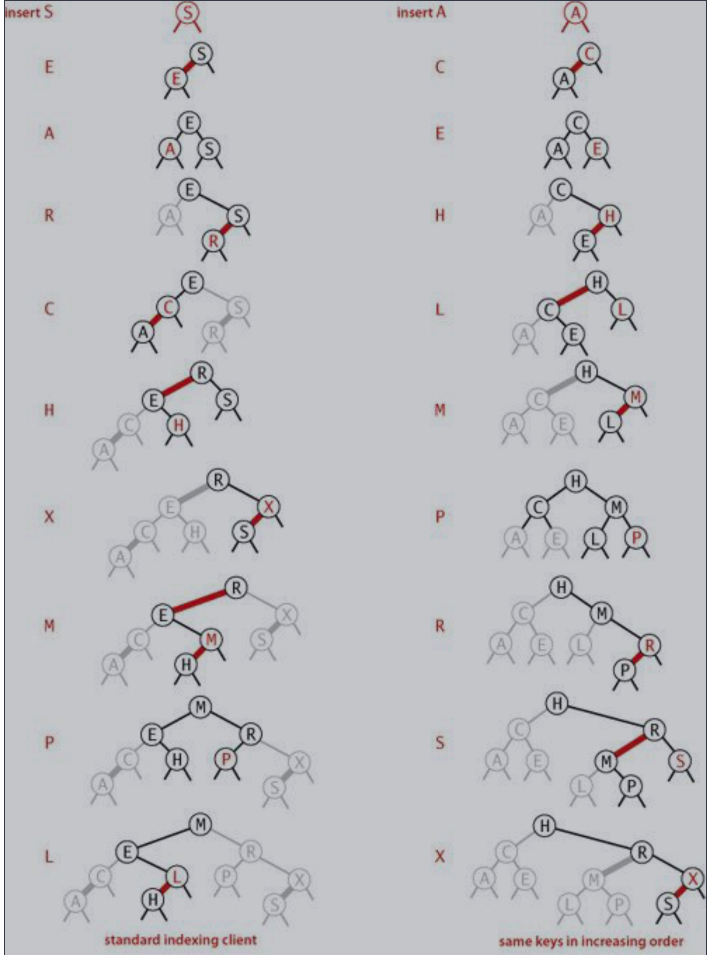

红黑树的插入操作和 BST 差不多,只不过插入后可能会破坏上面红黑树的定义,因此需要做一些旋转和颜色修改操作来恢复。

很多地方描述红黑树的方式并不一致,这里还是以《算法》中的实现为主。

下图是一个插入节点到红黑树中的例子,其中被红线连接的子节点是红色的节点:

�

与 2PC 的区别是:

Paxos 协议和 2PC 协议在分布式系统中所起的作用并不相同。Paxos 协议用于保证同一个数据分片的多个副本之间的数据一致性。当这些副本分布到不同的数据中心时,这个需求尤其强烈。2PC 协议用于保证属于多个数据分片上的操作的原子性。这些数据分片可能分布在不同的服务器上,2PC 协议保证多台服务器上的操作要么全部成功,要么全部失败。

Paxos 协议有两种用法:一种用法是用它来实现全局的锁服务或者命名和配置服务,例如 Google Chubby 以及 Apache Zookeeper。另外一种用法是用它来将用户数据复制到多个数据中心,例如 Google Megastore 以及 Google Spanner。

2PC 协议最大的缺陷在于无法处理协调者宕机问题。如果协调者宕机,那么,2PC 协议中的每个参与者可能都不知道事务应该提交还是回滚,整个协议被阻塞,执行过程中申请的资源都无法释放。因此,常见的做法是将 2PC 和 Paxos 协议结合起来,通过 2PC 保证多个数据分片上的操作的原子性,通过 Paxos 协议实现同一个数据分片的多个副本之间的一致性(一般)。另外,通过 Paxos 协议解决 2PC 协议中协调者宕机问题。当 2PC 协议中的协调者出现故障时,通过 Paxos 协议选举出新的协调者继续提供服务,可以解决单点故障问题(但是你确定服务参与者足够多能够发起一次选举吗?)。

目前在多个proposer可以同时发起提议的情况下,满足P1、P2a即能做到确定并只确定一个值。如果再加上节点宕机恢复、消息丢包的考量呢?

假设acceptor c 宕机一段时间后恢复,c 宕机期间其他acceptor已经确定了一项值为v的决议但c 因为宕机并不知晓;c 恢复后如果有proposer马上发起一项值不是v的提议,由于条件P1,c 会接受该提议,这与P2a矛盾。为了避免这样的情况出现,进一步地我们对proposer作约束:

1 | P2b. 如果一项值为v的提议被确定,那么proposer后续只发起值为v的提议 |

满足P2b则P2a成立 (P2b => P2a => P2)。

P2b约束的是提议被确定(chosen)后proposer的行为,我们更关心提议被确定前proposer应该怎么做:

1 | P2c. 对于提议(n,v),acceptor的多数派S中,如果存在acceptor最近一次(即ID值最大)接受的提议的值为v',那么要求v = v';否则v可为任意值 |

满足P2c则P2b成立 (P2c => P2b => P2a => P2)。

条件P2c是Basic Paxos的核心,光看P2c的描述可能会觉得一头雾水,我们通过 The Part-Time Parliament中的例子加深理解:

假设有A~E 5个acceptor,- 表示acceptor因宕机等原因缺席当次决议,x 表示acceptor不接受提议,o 表示接受提议;多数派acceptor接受提议后提议被确定,以上表格对应的决议过程如下:

ID为2的提议最早提出,根据P2c其提议值可为任意值,这里假设为a

acceptor A/B/C/E 在之前的决议中没有接受(accept)任何提议,因而ID为5的提议的值也可以为任意值,这里假设为b

acceptor B/D/E,其中D曾接受ID为2的提议,根据P2c,该轮ID为14的提议的值必须与ID为2的提议的值相同,为a

acceptor A/C/D,其中D曾接受ID为2的提议、C曾接受ID为5的提议,相比之下ID 5较ID 2大,根据P2c,该轮ID为27的提议的值必须与ID为5的提议的值相同,为b;该轮决议被多数派acceptor接受,因此该轮决议得以确定

acceptor B/C/D,3个acceptor之前都接受过提议,相比之下C、D曾接受的ID 27的ID号最大,该轮ID为29的提议的值必须与ID为27的提议的值相同,为b

以上提到的各项约束条件可以归纳为3点,如果proposer/acceptor满足下面3点,那么在少数节点宕机、网络分化隔离的情况下,在“确定并只确定一个值”这件事情上可以保证一致性(consistency):

B1(ß): ß中每一轮决议都有唯一的ID标识

B2(ß): 如果决议B被acceptor多数派接受,则确定决议B

B3(ß): 对于ß中的任意提议B(n,v),acceptor的多数派中如果存在acceptor最近一次(即ID值最大)接受的提议的值为v’,那么要求v = v’;否则v可为任意值

(注: 希腊字母ß表示多轮决议的集合,字母B表示一轮决议)

另外为保证P2c,我们对acceptor作两个要求:

通过以上步骤分布式系统已经能确定一个值,“只确定一个值有什么用?这可解决不了我面临的问题。” 你心中可能有这样的疑问。

其实不断地进行“确定一个值”的过程、再为每个过程编上序号,就能得到具有全序关系(total order)的系列值,进而能应用在数据库副本存储等很多场景。我们把单次“确定一个值”的过程称为实例(instance),它由proposer/acceptor/learner组成,下图说明了A/B/C三机上的实例:

不同序号的实例之间互相不影响,A/B/C三机输入相同、过程实质等同于执行相同序列的状态机(state machine)指令 ,因而将得到一致的结果。

proposer leader在Multi Paxos中还有助于提升性能,常态下统一由leader发起提议,可节省prepare步骤(leader不用问询acceptor曾接受过的ID最大的提议、只有leader提议也不需要acceptor进行promise)直至发生leader宕机、重新选主。

以上介绍了Paxos的推演过程、如何在Basic Paxos的基础上通过状态机构建Multi Paxos。

微信后台开发同学实现并开源了一套基于Paxos协议的多机状态拷贝类库PhxPaxos,PhxPaxos用于将单机服务扩展到多机,其经过线上系统验证并在一致性保证、性能等方面作了很多考量。

如果想把Paxos应用于工程实践,了解基本原理还不够。

有很多基于Paxos的优化,在保证一致性协议正确(safety)的前提下,减少Paxos决议通信步骤、避免单点故障、实现节点负载均衡,从而降低时延、增加吞吐量、提升可用性,下面我们就来了解这些Paxos变种。

首先我们来回顾一下Multi Paxos,Multi Paxos在Basic Paxos的基础上确定一系列值,其决议过程如下:

phase1a: leader提交提议给acceptor

phase1b: acceptor返回最近一次接受的提议(即曾接受的最大的提议ID和对应的value),未接受过提议则返回空

phase2a: leader收集acceptor的应答,分两种情况处理

phase2a.1: 如果应答内容都为空,则自由选择一个提议value

phase2a.2: 如果应答内容不为空,则选择应答里面ID最大的提议的value

phase2b: acceptor将决议同步给learner

Multi Paxos中leader用于避免活锁,但leader的存在会带来其他问题,一是如何选举和保持唯一leader(虽然无leader或多leader不影响一致性,但影响决议进程progress),二是充当leader的节点会承担更多压力,如何均衡节点的负载。Mencius[1]提出节点轮流担任leader,以达到均衡负载的目的;租约(lease)可以帮助实现唯一leader,但leader故障情况下可导致服务短期不可用。

在Multi Paxos中,proposer -> leader -> acceptor -> learner,从提议到完成决议共经过3次通信,能不能减少通信步骤?

对Multi Paxos phase2a,如果可以自由提议value,则可以让proposer直接发起提议、leader退出通信过程,变为proposer -> acceptor -> learner,这就是Fast Paxos[2]的由来。

Multi Paxos里提议都由leader提出,因而不存在一次决议出现多个value,Fast Paxos里由proposer直接提议,一次决议里可能有多个proposer提议、出现多个value,即出现提议冲突(collision)。leader起到初始化决议进程(progress)和解决冲突的作用,当冲突发生时leader重新参与决议过程、回退到3次通信步骤。

Paxos自身隐含的一个特性也可以达到减少通信步骤的目标,如果acceptor上一次确定(chosen)的提议来自proposerA,则当次决议proposerA可以直接提议减少一次通信步骤。如果想实现这样的效果,需要在proposer、acceptor记录上一次决议确定(chosen)的历史,用以在提议前知道哪个proposer的提议上一次被确定、当次决议能不能节省一次通信步骤。

除了从减少通信步骤的角度提高Paxos决议效率外,还有其他方面可以降低Paxos决议时延,比如Generalized Paxos[3]提出不冲突的提议(例如对不同key的写请求)可以同时决议、以降低Paxos时延。

更进一步地,EPaxos[4](Egalitarian Paxos)提出一种既支持不冲突提议同时提交降低时延、还均衡各节点负载、同时将通信步骤减少到最少的Paxos优化方法。

为达到这些目标,EPaxos的实现有几个要点。一是EPaxos中没有全局的leader,而是每一次提议发起提议的proposer作为当次提议的leader(command leader);二是不相互影响(interfere)的提议可以同时提交;三是跳过prepare,直接进入accept阶段。EPaxos决议的过程如下:

以上介绍了几个基于Paxos的变种,Mencius中节点轮流做leader、均衡节点负载,Fast Paxos减少一次通信步骤,Generalized Paxos允许互不影响的决议同时进行,EPaxos无全局leader、各节点平等分担负载。

Paxos 偏向于理论、对如何应用到工程实践提及较少。理解的难度加上现实的骨感,在生产环境中基于 Paxos 实现一个正确的分布式系统非常难。

Raft 在 2013 年提出,提出的时间虽然不长,但已经有很多系统基于 Raft 实现。相比 Paxos,Raft 的优点就是更利于理解、更易于实行。

为达到更容易理解和实行的目的,Raft 将问题分解和具体化:Leader 统一处理变更操作请求,一致性协议的作用具化为保证节点间操作日志副本(log replication)一致,以 term 作为逻辑时钟(logical clock)保证时序,节点运行相同状态机(state machine)得到一致结果。Raft 协议具体过程如下:

指令通过 log index(指令 id)和 term number 保证时序,正常情况下 Leader、Follower 状态机按相同顺序执行指令,得出相同结果、状态一致。

宕机、网络分化等情况可引起 Leader 重新选举(每次选举产生新 Leader 的同时,产生新的 term)、Leader/Follower 间状态不一致。Raft 中 Leader 为自己和所有 Follower 各维护一个 nextIndex 值,其表示 Leader 紧接下来要处理的指令 id 以及将要发给 Follower 的指令 id,LnextIndex 不等于 FnextIndex 时代表 Leader 操作日志和 Follower 操作日志存在不一致,这时将从 Follower 操作日志中最初不一致的地方开始,由 Leader 操作日志覆盖 Follower,直到 LnextIndex、FnextIndex 相等。

Paxos 中 Leader 的存在是为了提升决议效率,Leader 的有无和数目并不影响决议一致性,Raft 要求具备唯一 Leader,并把一致性问题具体化为保持日志副本的一致性,以此实现相较 Paxos 而言更容易理解、更容易实现的目标。

Zab 的全称是 Zookeeper atomic broadcast protocol,是 Zookeeper 内部用到的一致性协议。相比 Paxos,Zab 最大的特点是保证强一致性(strong consistency,或叫线性一致性 linearizable consistency)。

和 Raft 一样,Zab 要求唯一 Leader 参与决议,Zab 可以分解成 discovery、sync、broadcast 三个阶段:

Leader 和 Follower 之间通过心跳判别健康状态,正常情况下 Zab 处在 broadcast 阶段,出现 Leader 宕机、网络隔离等异常情况时 Zab 重新回到 discovery 阶段。

Zookeeper是一个开源的分布式协调服务,其设计目标是将那些复杂的且容易出错的分布式一致性服务封装起来,构成一个高效可靠的原语集,并以一些列简单的接口提供给用户使用。其是一个典型的分布式数据一致性的解决方案,分布式应用程序可以基于它实现诸如数据发布/发布、负载均衡、命名服务、分布式协调/通知、集群管理、Master选举、分布式锁和分布式队列等功能。其可以保证如下分布式一致性特性。

Zookeeper致力于提供一个高性能、高可用、且具有严格的顺序访问控制能力(主要是写操作的严格顺序性)的分布式协调服务,其具有如下的设计目标。

Zookeeper使用了Zookeeper Atomic Broadcast(ZAB,Zookeeper原子消息广播协议)的协议作为其数据一致性的核心算法。ZAB协议是为Zookeeper专门设计的一种支持崩溃恢复的原子广播协议。

Zookeeper依赖ZAB协议来实现分布式数据的一致性,基于该协议,Zookeeper实现了一种主备模式的系统架构来保持集群中各副本之间的数据的一致性,即其使用一个单一的主进程来接收并处理客户端的所有事务请求,并采用ZAB的原子广播协议,将服务器数据的状态变更以事务Proposal的形式广播到所有的副本进程中,ZAB协议的主备模型架构保证了同一时刻集群中只能够有一个主进程来广播服务器的状态变更,因此能够很好地处理客户端大量的并发请求。

ZAB协议的核心是定义了对于那些会改变Zookeeper服务器数据状态的事务请求的处理方式,即:所有事务请求必须由一个全局唯一的服务器来协调处理,这样的服务器被称为Leader服务器,余下的服务器则称为Follower服务器,Leader服务器负责将一个客户端事务请求转化成一个事务Proposal(提议),并将该Proposal分发给集群中所有的Follower服务器,之后Leader服务器需要等待所有Follower服务器的反馈,一旦超过半数的Follower服务器进行了正确的反馈后,那么Leader就会再次向所有的Follower服务器分发Commit消息,要求其将前一个Proposal进行提交。

ZAB协议包括两种基本的模式:崩溃恢复和消息广播。

当整个服务框架启动过程中或Leader服务器出现网络中断、崩溃退出与重启等异常情况时,ZAB协议就会进入恢复模式并选举产生新的Leader服务器。当选举产生了新的Leader服务器,同时集群中已经有过半的机器与该Leader服务器完成了状态同步之后,ZAB协议就会退出恢复模式,状态同步时指数据同步,用来保证集群在过半的机器能够和Leader服务器的数据状态保持一致。

当集群中已经有过半的Follower服务器完成了和Leader服务器的状态同步,那么整个服务框架就可以进入消息广播模式,当一台同样遵守ZAB协议的服务器启动后加入到集群中,如果此时集群中已经存在一个Leader服务器在负责进行消息广播,那么加入的服务器就会自觉地进入数据恢复模式:找到Leader所在的服务器,并与其进行数据同步,然后一起参与到消息广播流程中去。Zookeeper只允许唯一的一个Leader服务器来进行事务请求的处理,Leader服务器在接收到客户端的事务请求后,会生成对应的事务提议并发起一轮广播协议,而如果集群中的其他机器收到客户端的事务请求后,那么这些非Leader服务器会首先将这个事务请求转发给Leader服务器。

当Leader服务器出现崩溃或者机器重启、集群中已经不存在过半的服务器与Leader服务器保持正常通信时,那么在重新开始新的一轮的原子广播事务操作之前,所有进程首先会使用崩溃恢复协议来使彼此到达一致状态,于是整个ZAB流程就会从消息广播模式进入到崩溃恢复模式。一个机器要成为新的Leader,必须获得过半机器的支持,同时由于每个机器都有可能会崩溃,因此,ZAB协议运行过程中,前后会出现多个Leader,并且每台机器也有可能会多次成为Leader,进入崩溃恢复模式后,只要集群中存在过半的服务器能够彼此进行正常通信,那么就可以产生一个新的Leader并再次进入消息广播模式。如一个由三台机器组成的ZAB服务,通常由一个Leader、2个Follower服务器组成,某一个时刻,加入其中一个Follower挂了,整个ZAB集群是不会中断服务的。

在ZAB的二阶段提交过程中,移除了中断逻辑,所有的Follower服务器要么正常反馈Leader提出的事务Proposal,要么就抛弃Leader服务器,同时,ZAB协议将二阶段提交中的中断逻辑移除意味着我们可以在过半的Follower服务器已经反馈Ack之后就开始提交事务Proposal,而不需要等待集群中所有的Follower服务器都反馈响应,但是,在这种简化的二阶段提交模型下,无法处理Leader服务器崩溃退出而带来的数据不一致问题,因此ZAB采用了崩溃恢复模式来解决此问题,另外,整个消息广播协议是基于具有FIFO特性的TCP协议来进行网络通信的,因此能够很容易保证消息广播过程中消息接受与发送的顺序性。再整个消息广播过程中,Leader服务器会为每个事务请求生成对应的Proposal来进行广播,并且在广播事务Proposal之前,Leader服务器会首先为这个事务Proposal分配一个全局单调递增的唯一ID,称之为事务ID(ZXID),由于ZAB协议需要保证每个消息严格的因果关系(顺序一致性>因果一致性),因此必须将每个事务Proposal按照其ZXID的先后顺序来进行排序和处理。

在集群正常运行过程中的某一个时刻,Server1是Leader服务器,其先后广播了P1、P2、C1、P3、C2(C2是Commit Of Proposal2的缩写),其中,当Leader服务器发出C2后就立即崩溃退出了,针对这种情况,ZAB协议就需要确保事务Proposal2最终能够在所有的服务器上都被提交成功,否则将出现不一致。

ZAB协议需要确保丢弃那些只在Leader服务器上被提出的事务。如果在崩溃恢复过程中出现一个需要被丢弃的提议,那么在崩溃恢复结束后需要跳过该事务Proposal,如下图所示

假设初始的Leader服务器Server1在提出一个事务Proposal3之后就崩溃退出了,从而导致集群中的其他服务器都没有收到这个事务Proposal,于是,当Server1恢复过来再次加入到集群中的时候,ZAB协议需要确保丢弃Proposal3这个事务。

在上述的崩溃恢复过程中需要处理的特殊情况,就决定了ZAB协议必须设计这样的Leader选举算法:能够确保提交已经被Leader提交的事务的Proposal,同时丢弃已经被跳过的事务Proposal。如果让Leader选举算法能够保证新选举出来的Leader服务器拥有集群中所有机器最高编号(ZXID最大)的事务Proposal,那么就可以保证这个新选举出来的Leader一定具有所有已经提交的提议,更为重要的是如果让具有最高编号事务的Proposal机器称为Leader,就可以省去Leader服务器查询Proposal的提交和丢弃工作这一步骤了。

Zab 通过约束事务先后顺序达到强一致性,先广播的事务先 commit、FIFO,Zab 称之为**primary order(以下简称 PO)**。实现 PO 的核心是zxid。

Zab 中每个事务对应一个 zxid,它由两部分组成:<e, c>,e 即 Leader 选举时生成的 epoch,c 表示当次 epoch 内事务的编号、依次递增。假设有两个事务的 zxid 分别是 z、z’,当满足 z.e < z'.e 或者 z.e = z'.e && z.c < z'.c 时,定义 z 先于 z’发生(z < z')。

为实现 PO,Zab 对 Follower、Leader 有以下约束:

第 1、2 点保证事务 FIFO,第 3 点保证 Leader 上具备所有已 commit 的事务。

相比 Paxos,Zab 约束了事务顺序、适用于有强一致性需求的场景。

除 Paxos、Raft 和 Zab 外,Viewstamped Replication(简称 VR)也是讨论比较多的一致性协议。这些协议包含很多共同的内容(Leader、quorum、state machine 等),因而我们不禁要问:Paxos、Raft、Zab 和 VR 等分布式一致性协议区别到底在哪,还是根本就是一回事?

Paxos、Raft、Zab 和 VR 都是解决一致性问题的协议,Paxos 协议原文倾向于理论,Raft、Zab、VR 倾向于实践,一致性保证程度等的不同也导致这些协议间存在差异。下图帮助我们理解这些协议的相似点和区别

RocketMQ 的消息队列集群结构主要包含 NameServer、Broker(Master/Slave)、Producer、Consumer 4 个部分,基本通信流程如下:

org.apache.rocketmq.broker.BrokerController#startorg.apache.rocketmq.broker.out.BrokerOuterAPI#registerBrokerAll2中获取的路由信息选择一个队列(MessageQueue)进行消息发送;Broker 作为消息的接收者接收消息并落盘存储。2中获取的路由信息,并再完成客户端的负载均衡后,选择其中的某一个或者某几个消息队列来拉取消息并进行消费。Broker端启动时会向NameServer注册,并开启一个定时任务,用于每隔十秒向所有NameServer发送心跳请求,将Topic信息注册到NameServer。

除了Broker可以向NameServer注册服务信息,NameServer也会启动一个定时任务来定时清理不活动的Broker,默认情况下是清除两分钟没有向NameServer发送心跳更新的Broker。

NameServer的结构比较简单,主要类只有6个:

NamesrvStartup:程序入口。NamesrvController:NameServer 的总控制器,负责所有服务的生命周期管理。RouteInfoManager:NameServer 最核心的实现类,负责保存和管理集群路由信息。topicQueueTable 保存的是主题和队列信息,其中每个队列信息对应的类 QueueData 中,还保存了 brokerName。需要注意的是,这个 brokerName 并不真正是某个 Broker 的物理地址,它对应的一组 Broker 节点,包括一个主节点和若干个从节点。brokerAddrTable 中保存了集群中每个 brokerName 对应 Broker 信息,每个 Broker 信息用一个 BrokerData 对象表示。brokerLiveTable 中保存了集群中所有活跃的Broker。RouteInfoManager#scanNotActiveBroker。BrokerHousekeepingService:监控 Broker 连接状态的代理类。DefaultRequestProcessor:负责处理客户端和 Broker 发送过来的 RPC 请求的处理器。ClusterTestRequestProcessor:用于测试的请求处理器。Producer是只能发给Broker集群里的Master的,如果Master挂掉,那么Producer也不能继续发消息了,只能等集群重新选举出一个新的Master,虽然可用性会降低,但是也给顺序消息的实现提供了方便。

定时从NameServer拉取topicRouteTable更新本地的brokerAddrTable,也就是说,只要NameServer会把宕掉的Broker清掉,那么Consumer最终(注意并不能实时)也可以取到拿到一份活跃的Broker列表。MQClientInstance#updateTopicRouteInfoFromNameServer(final String topic, boolean isDefault, DefaultMQProducer defaultMQProducer)

Consumer端是定时地上Broker拉取消息。org.apache.rocketmq.common.ServiceThread#start

如果某次消费出错了,就会触发Fallback方案,改为稍后再重试。org.apache.rocketmq.client.impl.MQClientAPIImpl#pullMessageAsync